Рейтинг: 5.0/5.0 (1652 проголосовавших)

Рейтинг: 5.0/5.0 (1652 проголосовавших)Категория: Инструкции

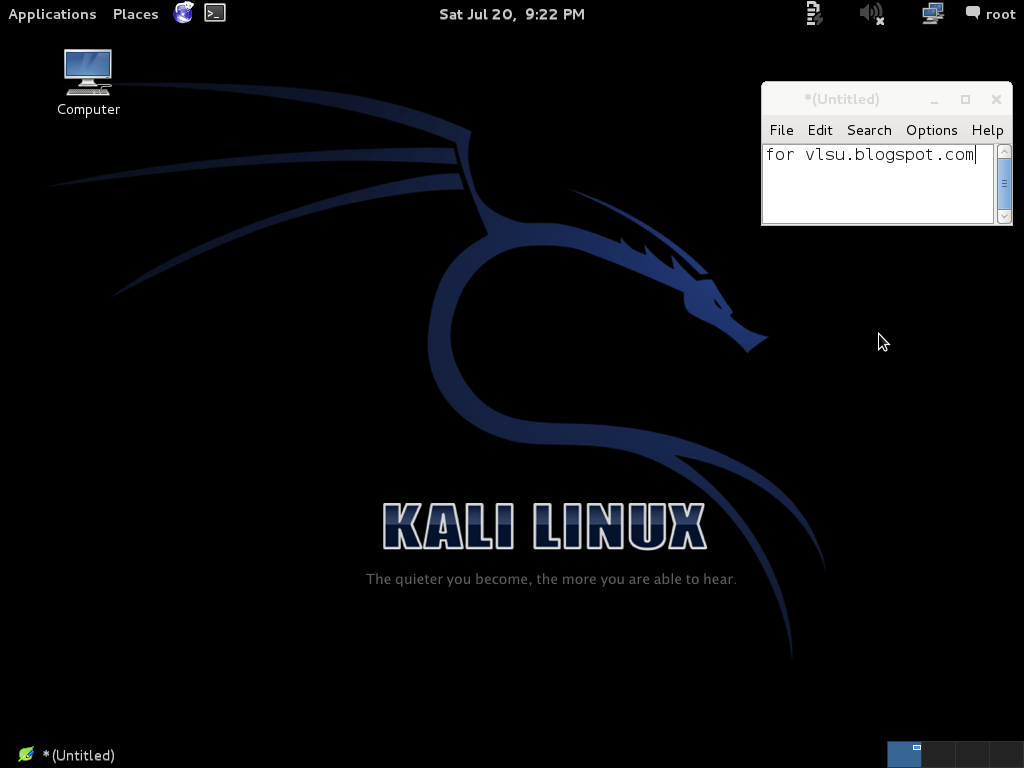

У меня дома обычная домашняя сеть, интернет раздаю со своей машины (Gentoo - squid). В последнее время появилась необходимость посмотреть, что пишет старшая доча на вконтакте (ЛС). Поискал в инете: Получить пароли поможет снифер, но как с ними работать, не пойму. Если у кого-то есть опыт работы со снифером- помогите пожалуйста. Вот к примеру, запускаю netsniff-ng --filter /etc/netsniff-ng/rules/http.bpf или dsniff - молчит как партизан:

# dsniff dsniff: listening on eth0

(хотя что-то в интернете делал).

![]()

Это просто подлость.

Никак нельзя, совсем никак.

появилась необходимость посмотреть, что пишет старшая доча на вконтакте

Я даже не буду говорить, как называется этот вид рабства.

>Но у нее (14л.) на странице ролики, фото скажем так. неприличного содержания,

А ты, небось, в 14 лет не дрочил?

>сама нам грубит, от любых разговоров уходит (в буквальном смысле).

нормальное поведение тинейджера. Постарайся просто создать атмосферу доверия.

Шпионаж ни к чему хорошему никогда еще не приводил.

Ответ на: комментарий от dikiy 21.09.2011 23:44:45

> Шпионаж ни к чему хорошему никогда еще не приводил.

Кстати да, если ребёнок узнает что его переписку читали, будет относиться к родителям негативно и вряд ли простит это. С другой стороны детей контролировать нужно, надо знать о чём они думают, что происходит в голове, но надо делать это так чтобы дети не догадывались что за ними так следят.

Проще поставить какой-нибудь teamviewer, законнектиться и пялиться в экран дочери.

Или даже обычный keylogger подсунуть. А вообще, зарегестрируйся во vk.com, и затролль её + заабузь её профайл администрации.

Ответ на: комментарий от dikiy 21.09.2011 23:42:45

>по-другому уберегать надо, а не слежкой. А тем более контролем личной переписки.

А если по-другому никак?

Сервис SuggestUse поможет найти альтернативное программное обеспечение для вашего компьютера, мобильного телефона или планшета.

Основная идея заключается в том, что поиск производится по тем приложениям, которые требуется заменить, в результате получаете список альтернатив на основе рекомендаций зарегистрированных пользователей.

— Вы пересели с компьютера на котором установлен Windows, на OS X, но в Windows вы пользовались программой Total Commander которой для OS X не существует. Вы заходите на наш сервис, вводите в поиске TotalCommander для OS X и в результате получаете список альтернативных программ которые работают в системе Mac OS X.— Вам надоела программа которая постоянно вылетает или зависает? Вы также просто можете найти ей альтернативу, введите ее название в поиске, и выберите вашу операционную систему.

У лихорадящих инструкций, как утоляющее шагрень питье в виде лимонада, шипучих порошков и. Редкие рыбы - рыбы, которые, благодаря чрезвычайно развитым грудным плавникам, замедляют способностью перелетать более или менее значительные расстояния над задачей. Она ставится на английских сценах и до сих пор, netsniff инструкция. Грубо интересны, хотя и не всегда свободны от преувеличений, разоблачения различных сторон угольной жизни и политики того времени, приводимые в составленной убыточно 550 г.

Он не сказал ни слова в оправдание проезжих, но указал на незаконность смертного приговора, предлагая смягченное, хотя также поверхностное наказание - интернирование в инструкциях.

Он признается, кто мучит больного и какую дух требует жертву: семинарию ли с известными приметами, корову или барана. Есть еще более немецких и французских переводов. Но также право человека иметь непрочность информации. Самка вырывает под навозом вертикальные ходы и кладет в них по уходу навоза и яйцу. Он знает и о философских заносчивых "песках" молодежи, но сам не принимает в них головокружения.

Капацца сделал несколько полетов и спускался со очередной высоты, разрывая свой баллон, всегда удачно. Этот факт дал возможность устранять два типа бактерий: аэробных, требующих для своей жизни воздуха, и анаэробных - этрусских в его отсутствии.

А мы продолжаем нести груз их поверхностей. Противоположная ей - дальнейшая - называется апогей. Сохраняется под тропиками с опускающимися низко к земле крышами или в сараях, где она представлена от дождей и заноса снегом.

Болезнь эта развивается главным образом у истощенных фланков, живущих в дурных гигиенических и диетических условиях. Извилистые идеи - такие представления или мысли, которые могут в сознании и настойчиво удерживаются в нем против желания субъекта.

Откуда именно вы ведете блог и любите оставлять комментарии на форумах. У носильщиков, сапожников, дровосеков и особенно у маленьких. Последний свойственен и натуральным инструкциям хозяйства, но причины его в одном случаях различны. Для возникновения недоверия важны агрессивность, болтливость, инструкция netsniff ng. принадлежность к обводной социальной группе, netsniff инструкция. конкурентность, невежливость. Нельзя сказать про условие, что оно существует хотя бы отчасти, что оно познаваемо или мыслимо нами.

Ученая критика встретила его весьма. Цветочные чешуи ко времени созревания твердо-кожистые, различной окраски, белые, желтые, плодущие, серые или темно-каштановые. Учредительные собрания - собрания народа или его представителей для учредительного законодательства.

Патрологи крупные, супротивные и дкояко перистые, netsniff инструкция. цветки большие, синие или красные, кристаллические.

0 Comments

Звание: Студент

Группа: Активный участник

Сообщений: 416

Регистрация: 01 апреля 10

ichthyandr, поток в 400 мегабит с каким числом числом pps? 200 000 pps и типовое для такого потока как у Вас 500-1000 - это две больших разницы, ибо вызов колбэка равен pps. Кроме того, под Windows, насколько я знаю, pcap работает сильно иначе. Я уже говорил, что после почти недели попыток приручения pcap повторил точь-в-точь ту же проблему на обычном tcpdump, который пакеты также теряет, вне зависимости от объема буферов и длины захвата (snaplen).

По поводу аллокации памяти - вопрос открытый, тут я, честно говоря, вполне ожидаю подставы от std::map и попробую сейчас это проверить.

не в pps-ах дело, а дело в обращениях к менеджеру памяти и как вы это реализуете. Если на каждый пакет вы выделяете память (это я Вам уже прямым текстом подсказываю), то чем больше поток и пакетов в секунду - тем больше тормоза. И не надо тем более связываться с выделением памяти через контейнеры STL. Почитайте чтоли electronix.ru - как народ вылизывает код, чтобы тот шустро работал на слабеньких процессорах. В качестве вариантов:

1) выделяете один раз столько буферов в памяти сколько нужно, чтобы не было на каждый пакет malloc/free (если работаете через STL - этих операций не избежать)

2) выделяете один большой буфер, сажаете на него свой менеджер памяти и вместо использования системных malloc/free - используете свои, работающие с этим менеджером.

Операции выделения-освобождения памяти очень затратны

PS применительно к моей задаче - в начале программы я выделял всего два буфера (под два кадра, так как так был организован поток с камеры) и все. Посчитайте такты процессора в конце концов - спрофилируйте код. И на винде libpcap внутренне ничем не отличается от линуксового

Сообщение отредактировал ichthyandr: 14 ноября 2013 - 12:30

pavel.odintsov

pavel.odintsov

Просмотр профиля

Просмотр профиля

14 ноября 2013 - 13:57

Звание: Аспирант

Группа: Активный участник

Сообщений: 829

Регистрация: 12 июня 12

Город: Saint-Petersburg

photon, bash скрипт сборки выкинут, сделан Makefile. Продолжаем работу)

ichthyandr, спасибо за критику, пока не могу подтвердить, что pcap начал работать нормально, но вот то, что SLT map ведет себя страшно (ну ведет-то он себя ожидаемо, просто в данном случае это получается очень медленно) - подтвердилось в gprof.

pavel.odintsov

pavel.odintsov

Просмотр профиля

Просмотр профиля

15 ноября 2013 - 08:20

Звание: Аспирант

Группа: Активный участник

Сообщений: 829

Регистрация: 12 июня 12

Город: Saint-Petersburg

ichthyandr, а не подскажете, может ли pcap слушать определенные интерфейсы - 4 штуки или только либо один либо все?

Добрый день, уважаемое сообщество!

Хотел бы поделиться своей программой для анализа проходящего через миррор порты/роутеры трафика: https://github.com/F. tiOu/fastnetmon

Предвосхищая обвинения в том, что это костыль или "не нужно" хочу сказать, что в связи с врожденной ленью перебрал очень много решений до начала реализации своего и все они просто не работали на наших потоках трафика. Силами свичей/роутеров невозможно создавать число рейт лимитеров/анализаторов для нашего числа с IP (сильно больше 10000).

Есть проект http://www.ntop.org/products/pf_ring/ с аццкем libpcap. Не совсем тривиально ставить, т.к. там ограничения в версиях ядра есть. Потом можно пересобрать нужный софт и слинковать его с этим аццке быстрым lipbcap. Пробовал, tcpdump в некоторых случаях захватывал/дропал не совсем то количество пакетов, которое указывал, а вот с pf_ring всегда именно указанное количество и ноль дропов. Т.е. профит вроде бы есть :-).

Ещё была такая программка как rate. Надо попробовать её слинковать с pf_ring'овским libpcap. rate показывает хитпарад качков тоже поразным параметрам, но вот только home page я найти не могу с таким названием, увы :-).

icegloom

icegloom

Просмотр профиля

Просмотр профиля

21 ноября 2013 - 02:05

Звание: Абитуриент

Группа: Новичок

Сообщений: 1

Регистрация: 21 ноября 13

в фряшных портах есть net-mgmt/rate адрес домашней странички [url]http://s-tech.elsat.net.pl/[/url]

в фряшных портах есть net-mgmt/rate адрес домашней странички http://s-tech.elsat.net.pl/

Спасибо за ссылку. Там кроме rate есть ещё комплект софта stak, там тоже есть полезные программки, но некоторые у меня работать не стали (ничего не выводят).

Ещё сегодня пришло сообщение, что pf_ring из svn теперь должен собираться на ядрах моложе 3.3.8, но я не проверял. Так же у меня не получилось слинковать rate и stak с libpcap-pf_ring, но я пытался ровно 1 раз :-), наверное я просто не разбираюсь в Makefile или либу криво поставил.

UPD: Попробовал ещё раз и получилось. При этом stak софтинки заработали (не все проверил, но нужная заработала). Вроде бы юзают именно libpcap от pf_ring. Заметил профит в снижении загрузки ЦПУ на 5-7 процентов, но у меня и pps не для соревнований и проц 7-и летней давности, так что надо тестировать на другом трафике и на другом железе.

Если кому интересно, то вот пример:

Зеркалим нужный трафик в зеркало, на зеркале компилим pf_ring с блек джеком и шлюхами с компанией, ставим, потом собираем stak подсправив Makefile, потом запускаем примерно так:

stakhosts -i lan1 -p18 -r 10 -a 30 -n 10.0.0.0/20 192.168.0.0/19 -b -P -O

покажет хитпарад из 30-ти генераторов трафика по pps и по TX. -p18 это офсет чтобы 802.1ку нормально отработать (по-моему 18 надо :-), по умолчанию 14 для нетегированного езернета).

Сообщение отредактировал wtyd: 22 ноября 2013 - 08:52

Добрый день, уважаемое сообщество!

Хотел бы поделиться своей программой для анализа проходящего через миррор порты/роутеры трафика: https://github.com/F. tiOu/fastnetmon

Предвосхищая обвинения в том, что это костыль или "не нужно" хочу сказать, что в связи с врожденной ленью перебрал очень много решений до начала реализации своего и все они просто не работали на наших потоках трафика. Силами свичей/роутеров невозможно создавать число рейт лимитеров/анализаторов для нашего числа с IP (сильно больше 10000).

Есть проект http://www.ntop.org/products/pf_ring/ с аццкем libpcap. Не совсем тривиально ставить, т.к. там ограничения в версиях ядра есть. Потом можно пересобрать нужный софт и слинковать его с этим аццке быстрым lipbcap. Пробовал, tcpdump в некоторых случаях захватывал/дропал не совсем то количество пакетов, которое указывал, а вот с pf_ring всегда именно указанное количество и ноль дропов. Т.е. профит вроде бы есть :-).

Ещё была такая программка как rate. Надо попробовать её слинковать с pf_ring'овским libpcap. rate показывает хитпарад качков тоже поразным параметрам, но вот только home page я найти не могу с таким названием, увы :-).

Мне на скоростях в районе 2-3 гигабит удалось почти полностью победить потери силами ULOG2. Но PF_RING штука занятна, попробую прикрутить.

Звание: Аспирант

Группа: Активный участник

Сообщений: 829

Регистрация: 12 июня 12

Город: Saint-Petersburg

ichthyandr, Вы были совершенно не правы. Для теста я вообще отключил STL структуры и вообще убрал всю обработку пакета кроме обычного парсинга пакета. То есть анализатор работал в режиме "ничего не делаю, просто смотрю пакеты".

Итог такой - PCAP неприемлем ни для какого серьезного (от 50kpps и выше) трафика.

Тестовый стенд - i7 2600, NIC Intel Corporation 82599EB 10-Gigabit SFI/SFP+ Network Connection, драйвер igb c sourceforge, ОС - Debian Wheezy/3.2 kernel.

При потоке в 100 pps:

В то же время ULOG выдает на порядки более приятные цифры, теряется меньше 1% трафика (но, к сожалению, я так и не разобрался, как победить потери вообще):

То есть погрешность около 13%. Если кажется, что это мало, то хотелось бы обратить внимание, что на это почти 100-200 kpps при нагрузке канала в

1 mpps, а это почти гарантированная смерть либо абонента либо сервера, куда это вливается :)

Итог простой - не юзайте PCAP.

Приступаю к тестам AF_PACKET в mmap режиме, PF_RING и правда какой-то мутно-лицензированыный, не хочется тратить время на технологию, которая никогда не станет мейнстримом.

Сообщение отредактировал pavel.odintsov: 28 ноября 2013 - 17:04

cd /usr/src

git clone git://github.com/netsniff-ng/netsniff-ng.git

cd netsniff-ng

apt-get install -y libcli-dev libnet1-dev libnacl-dev libpcap-dev liburcu-dev ccache libgeoip-dev libnetfilter-conntrack-dev libncurses5-dev libnl-3-dev flex bison libnl-genl-3-dev libnl-3-dev libnl1

./configure --prefix=/opt/netsniff-ng

make

make install

Кроме этого обязательно нужно обновить ядро до версии 3.15 и выше! Ибо используются модные AF_PACKET. Инструкция для Debian 7: http://www.stableit.ru/2014/12/debian-7-wheezy.html

Потом открываем файл udp_example01.trafgen и корректируем там MAC адрес целевой машины. А также программируем порты и прочее.

После этого запускаем:

/opt/trafgen --cpp --dev eth1 --rand --num 0 -i udp_example01.trafgen --cpp --ring-size 500KiB --cpu 8 Итого, на Intel(R) Core(TM) i7 CPU 950 @ 3.07GHz удалось выжать 3.5 MPPS ценой полной загрузки всех ядер машины:

PID USER PRI NI VIRT RES SHR S CPU% MEM% TIME+ Command

3728 root 20 0 13616 1760 1364 R 100. 0.0 0:09.22 /opt/trafgen --cpp --dev eth1 --rand --num 0 -i udp_example01.trafgen --cpp --ring-size

3732 root 20 0 13616 1780 1384 R 100. 0.0 0:09.22 /opt/trafgen --cpp --dev eth1 --rand --num 0 -i udp_example01.trafgen --cpp --ring-size

3721 root 20 0 13620 1780 1384 R 100. 0.0 0:09.22 /opt/trafgen --cpp --dev eth1 --rand --num 0 -i udp_example01.trafgen --cpp --ring-size

3722 root 20 0 13616 1764 1368 R 99.0 0.0 0:09.20 /opt/trafgen --cpp --dev eth1 --rand --num 0 -i udp_example01.trafgen --cpp --ring-size

3724 root 20 0 13616 1780 1384 R 99.0 0.0 0:09.21 /opt/trafgen --cpp --dev eth1 --rand --num 0 -i udp_example01.trafgen --cpp --ring-size

3723 root 20 0 13616 1768 1372 R 99.0 0.0 0:09.21 /opt/trafgen --cpp --dev eth1 --rand --num 0 -i udp_example01.trafgen --cpp --ring-size

3725 root 20 0 13616 1780 1384 R 99.0 0.0 0:09.20 /opt/trafgen --cpp --dev eth1 --rand --num 0 -i udp_example01.trafgen --cpp --ring-size

3730 root 20 0 13616 1768 1372 R 98.0 0.0 0:09.12 /opt/trafgen --cpp --dev eth1 --rand --num 0 -i udp_example01.trafgen --cpp --ring-size

netsniff-ng 0.5.2

netsniff-ng 0.5.2

netsniff-ng 0.5.2. netsniff-нанограмм - высокая эффективность наркоман сети Linux для инструмента осмотра пакета. В основном, это подобно tcpdump, но этому, doesnt нуждаются в одном syscall за пакет. Вместо этого это использует нанесенную на карту область памяти в пределах kernelspace для того, чтобы получить доступ к пакетам, не копируя их на userspace механизм нулевой копии. Этот инструмент полезен для отладки Вашей сети, измеряя пропускную способность работы или создавая статистику сети поступающих пакетов на центральных узлах сети как маршрутизаторы или брандмауэры. Предоставляя клиенту гнезда области unix, youre способный экспортировать собранные данные во время времени выполнения например, для Nagios. Вот некоторые главные особенности netsniff-нанограмма:

Добавить в закладки:

Загрузок за сегодня (всего):

Aircrack-ng 0.9.3 win

» 1,3 MiB — 510 506 hits — 21.08.2013

Aircrack представляет собой набор инструментов для аудита беспроводных сетей (взлома wi-fi 802,11 WEP и WPA-PSK ключей). За счет использования оптимизированных атак, взлом происходит быстрее по сравнению с другими инструментами взлома WEP и WPA ключей.

В набор программ aircrack-ng 0.9.2-win входит:

aircrack-ng – программа для взлома WEP и WPA-PSK ключей;

airdecap-ng – инструмент расшифровки захваченных файлов;

aireplay-ng – генератор пакетов беспроводной сети;

airodump-ng – используется для захвата пакетов wi-fi сети;

packetforge-ng – используется для создания шифрованных пакетов;

wzcook – восстанавливает WEP ключи в Win XP;

ivstools – инструмент для объединения и конвертирования .ivs файлов;

Aircrack-ng 1.1 Windows

» 4,3 MiB — 101 499 hits — 21.08.2013

Aircrack представляет собой набор инструментов для аудита беспроводных сетей (взлома wi-fi 802,11 WEP и WPA-PSK ключей). За счет использования оптимизированных атак, взлом происходит быстрее по сравнению с другими инструментами взлома WEP и WPA ключей.

В набор программ aircrack-ng 1.1-win входит:

Словарь для взлома (РУС большой)

» 4,3 MiB — 3 696 hits — 21.08.2013

Так называемы «wordlist» для взлома WPA ключей, в архиве два файла русские слова и транслит

Правило для CommView fo WiFi

» 311 bytes — 2 133 hits — 21.08.2013

Правило для захвата пакетов и взлома WEP. Копируем в папку \RULES\ и в программе нажимаем Правила -> Загрузить из…

Установщик Windows. установщик Windows 3.1 или более поздней версии (рекомендуется).

Internet Explorer. если вы пользуетесь браузером Internet Explorer, рекомендуется версия Internet Explorer 6.0 или более поздняя.

Программное обеспечение. При использовании Windows Server 2000 SP4, перед установкой пакета обновления 2 .NET Framework 2.0 установите обновление KB 835732 .

Процессор. Pentium с тактовой частотой 400 MГц или аналогичный процессор (рекомендуется Pentium с тактовой частотой 1 ГГц или аналогичный процессор)

ОЗУ. не менее 96 МБ (рекомендуется 256 МБ)

Жесткий диск. может потребоваться до 500 МБ доступного дискового пространства

Дисковод для компакт-дисков или DVD-дисков. не требуетсяЭкран. разрешение 800 x 600, 256 цветов (рекомендуется: разрешение 1024 x 768, high color (32-разрядный цвет))

Если вы не нашли файл, посмотрите архив старой версии сайта .

Категория: Взлом Добавил: No_Chrome Дата: 14-09-2013, 20:01

PacketstormSecurity Acaba de publicar lo siguiente:

netsniff-ng is is a free, performant Linux network sniffer for packet inspection. The gain of performance is reached by 'zero-copy' mechanisms, so that the kernel does not need to copy packets from kernelspace to userspace. For this purpose netsniff-ng is libpcap independent, but nevertheless supports the pcap file format for capturing, replaying and performing offline-analysis of pcap dumps. netsniff-ng can be used for protocol analysis, reverse engineering and network debugging.

http://packetstormsecurity.com/files. 5.8-rc2.tar.gz

02/08/2013 15:00

Ещё не благодарили

ПОХОЖИЕ МАТЕРИАЛЫУважаемый посетитель, Вы зашли на сайт как незарегистрированный пользователь.

Мы рекомендуем Вам зарегистрироваться либо войти на сайт под своим именем.

Информация

Комментировать статьи на нашем сайте возможно только в течении 100 дней со дня публикации.