Рейтинг: 4.7/5.0 (1676 проголосовавших)

Рейтинг: 4.7/5.0 (1676 проголосовавших)Категория: Руководства

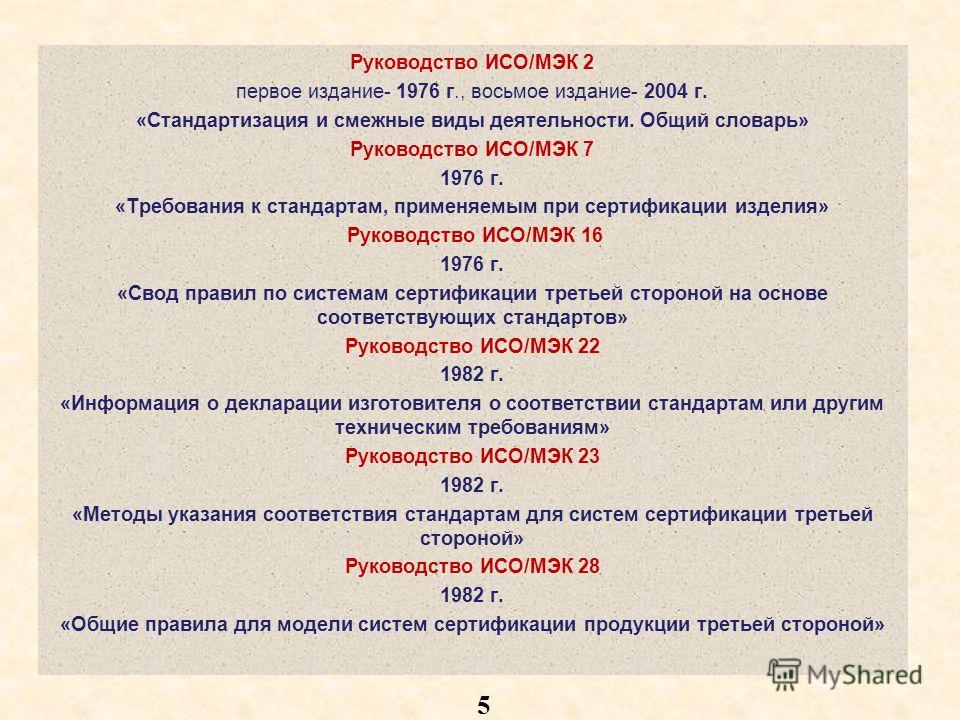

РУКОВОДСТВО ИСО/МЭК 7

ТРЕБОВАНИЯ К СТАНДАРТАМ, ПРИМЕНЯЕМЫМ ПРИ СЕРТИФИКАЦИИ ИЗДЕЛИЯ

Изделие считается отвечающим стандарту, если оно удовлетворяет всем установленным в нем требованиям.

Все стороны, использующие стандарт в целях сертификации соответст вия или заявления о соответствии, например, организации по сертификации, испытательные и контролирующие органы, услугами которых пользуются организации по сертификации, изготовители и потребители продукции, должны иметь общее представление о содержании стандарта и его назначении. «Текст стандарта должен быть сформулирован ясно и четко, обеспечивая точное и единообразное толкование». Целью настоящего руководства является оказание содействия техническим комитетам при разработке стандартов, применяемых в целях сертификации. Следует иметь в виду, что такие стандарты могут использоваться не только при сертификации, но и, например, при составлении документов, определяющих контактные обязательства между покупателем и продавцом и т. п.

Если стандарт предназначен для целей сертификации или его назначение для целей сертификации очевидно, технический комитет должен включать в свой состав помимо представителей всех заинтересованных сторон, лиц, имеющих опыт работы в области сертификации.

Рекомендуется пользоваться определениями, содержащимися в Руководстве ИСО/МЭК 2 "Общие термины и определения в области стандартизации и смежных видов деятельности".

Для целей сертификации особое значение имеют положения, которым обычно должны отвечать стандарты (например, положения определенные Директивами по технической работе ИСО, часть 2 "Методология" и ее приложениями) Они касаются исключения и включения в стандарт конкретных пунктов, обеспечивающих ею применение при сертификации. Разработка стандарта должна исключить трудности при ссылке на стандарт и его применение.

4.1 Каждый стандарт, который по мнению соответствующего технического комитета (ТК) может использоваться для целей сертификации и отвечает требованиям, установленным настоящим руководством, должен содержать четкое указание об этом в разделе "Область применения".

4.2.Разработка стандартов должна всегда предусматривать содействие развитию технологии. Обычно это достигается установлением требований к эксплуатационным качествам изделия, а не к его конструкции.

4.3.Стандарты, отвечающие своему назначению, должны устанавливать только те характеристики и требования, которые необходимы для определения свойств изделия или его эксплуатационных качеств. Если включение всех характеристик и требований в один стандарт не представляется возможным, делается ссылка на другие смежные стандарты. Такие требования должны устанавливаться параллельно с указанием предельных значений и допусков, а также методов испытаний для измерения установленных характеристик.

4.4.В стандарт обычно включаются только характеристики, которые могут быть объективно проверены.

4.5.Характеристики и требования должны формулироваться ясно, точно, обоснованно и конкретно. Наличие субъективных элементов и употребление таких фаз как "достаточно прочный для. " или "соответствующей прочности" не допускается.

4.6.Зачастую возникает необходимость в определении более одной ка тегории, типа или сорта изделия в одном стандарте (или отдельных стандартах, если необходимо). Конструкторам и потребителям изделий необ ходимы такие документы в особых случаях или из экономических соображений. Поэтому стандарты должны разрабатываться с учетом таких требований.

В подобных случаях существенным представляется четкое определение таких вариантов, позволяющих выделить один из них, выбранный для сертификации, как часть маркировки или ярлык, прилагаемый к изделию.

При рассмотрении вариантов следует помнить, что такой подход может быть неприемлемым для стандартов по безопасности, охране здоровья людей или окружающей среды.

4.7.Требования на производственные процессы включаются только тогда, когда определение изделия недлежащим образом не представляется возможным.

Примечании. Если при сертификации третьей стороной необходимо устано вить методы контроля производственных процессов, такие требовании должны быть включены в специальные правила, программы сертификации, основанные на стандарте

5. Методы испытаний

5.1. Методы испытаний должны соответствовать назначению стандарта,быть объективными, четко сформулированы, точными и обеспечивать последовательные и высоковоспроизводимые результаты.

Используемый метод, отвечая назначению испытания, должен основываться на применении имеющегося в наличии оборудования и проведении испытания в реально сжатые сроки, чтобы (насколько это практически возможно) исключить необходимость применения оборудования узко специального назначения и проведения излишне длительных и дорогостоящих испытаний.

Если стандартом устанавливается проведение дорогостоящих и продолжительных по времени испытаний, организация по сертификации может после успешного завершения первоначальных испытаний принять решение о проведении с целью последующего надзора простых определительных испытаний, предусматривающих определение соответствия изготовленной продукции первоначально принятой.

В подобных случаях определительные испытания могут быть включены в стандарт, но их признание зависит от специальных правил программы сертификации.

5.2. Идеальным вариантом представляется достаточно подробная характеристика метода испытания, установленного стандартом, позволяющая квалифицированному персонаду любой лаборатории получать аналогичные результаты (насколько это технически возможно при использовании оборудования и методов испытаний,установленных в стандарте).

5. 3. Каждый метод испытания, если это технически оправдано, должен включать указание о пределах воспроизводимости и повторяемости.

5.4. Предельные значения требований, предъявляемых к каждому методу, могут (в зависимости or обстоятельств) устанавливаться с учетом допускаемого отклонения или среднего значения для верхнего или нижнего пределов, минимального или максимального значений.

5.5. Стандарт должен устанавливать последовательность проведения испытаний, если эта последовательность влияет на их результаты.

5.6.При выборе методов испытаний следует учитывать стандарты на общие методы испытания и взаимосвязанные испытания для определения аналогичных характеристик, установленных в других стандартах.

5.7.Всегда в наличии должно быть оборудование, необходимое для применения установленных методов испытаний. При отсутствии такого оборудования и необходимости его производства по индивидуальному заказу, стандарт должен включать такие технические условия на оборудование. которые могли бы обеспечить проведение сличительных испытаний всеми участвующими сторонами.

5.8.Методы испытаний без разрушения образца, обеспечивающие аналогичную степень достоверности, являются (когда это возможно)

предпочтительными и используются вместо методов с разрушением образца.

5.9.Если для проведения одного испытания устанавливается два или более методов, один из них обозначается как контрольный.

5.10.При отсутствии определенных критериев качества работы стандарт устанавливает метод испытания и способы представления информации о полученных результатах.

5.11.Если типовые испытания требуют проведения испытаний целого ряда образцов для определения их соответствия специальным параграфам стандарта, стандарт устанавливает необходимое количество образцов.

6. Контроль качества в процессе производства

Стандарт не устанавливает метод, используемый изготовителем для контроля качества в процессе производства; не устанавливает также средства независимой проверки этого контроля организацией по сертификации.

При мечание. Правила, определяющие проведение такого контроля в рамках системы сертификации третьей стороной, относятся к компетенции организаций по сертификации и должны быть включены в отдельный документ.

7. Требования к упаковке, маркировке и этикетированию

7.1.Упаковка. Стандарт, если необходимо, должен устанавливать требования к упаковке изделия, предусматривающей либо защиту изделия, либо предупреждение опасности его отказа, загрязнения изделия или окружающей среды в результате упаковки, не отвечающей предъявленным требованиям.

7.2.Маркировка и этикетирование. Стандарт должен включать требования, устанавливающие представление информации на изделии или в прилагаемом ярлыке, например:

а) наименование и адрес изготовителя или маркировку изготовителя, дату изготовления или ее кодированное обозначение, размер, характеристики или производительность изделия, если это устанавливается стандартом;

б) изделие или упаковка должны маркироваться и, если необходимо, анкетироваться в соответствии с требованиями, обеспечивающими правильное использование изделия или предупреждающими неправильное использование, или имеющими целью защиту изделия от неправильного обращения; маркировка также имеет целью доведение до сведения потребителя, покупателя или законодательных органов информации, например, о потенциальном риске при эксплуатации изделия, методах хранения, обслуживания, поставки, транспортировки, сроке годности и т. д.;

в) при специальной маркировке, предупреждающей об опасности (например, условные знаки, указывающие "Предохраняйте от огня") желательно, чтобы такая маркировка была признана во всем мире. Предпочтительно применять условные знаки, к которым слова могут добавляться;

г) каждая единица продукции или, если невозможно, его упаковка должны быть маркированы или снабжены несмываемой этикеткой с указанием идентификационного номера, который можно указывать при сертификации;

д) если удовлетворительная эксплуатация зависит от монтажа или установки, стандарт должен устанавливать требование на наличие такой инструкции;

е) маркировка должна быть четко сформулирована, стойкой к воздействию окружающей среды или других воздействий;

ж) при маркировке, ограничиваемой указанием кода, классификация или характеристики могут быть включены в требования стандарта.

7.3.1.Указания соответствия. Знаки соответствия, сертификаты соответствия или заявление изготовителя о соответствии не являются частью стандарта.

7.3.2.Сроки действия и ответственность потребителя. Стандарт не устанавливает сроки действия или ответственность различных сторон, пользующихся стандартом.

Примечание. Установление сроков действии стандартов является обязанностью организаций по сертификации и их заказчиков, сотрудничающих в рамках конкретной прогаммы сертификации.

8. Оценка соответствия

В отдельных случаях требования выборочного контроля, относящиеся к оценке соответствия, могут быть включены в отдельный документ. Такой план выборочного контроля в виде руководства в приложении, устанавливающий выбор образцов для проведения контроля и испытаний до приемки или забракования отдельных партий, может включать применение статистических методов и плана соответствия, устанавливающего количество образцов, подлежащих отбору, допускаемых дефектных изделий и допускаемый уровень соответствия, определяемый испытаниями, который заинтересованные стороны считают удовлетворительным.

Этот план может использоваться изготовителем самостоятельно и представляет собой способ оценки соответствия изделия стандарту при отсутствии информации о контроле качества в процессе производства или о проведении испытаний в процессе изготовления изделия, или если такое требование устанавливается заказчиком.

Особое внимание следует обратить на возможные отрицательные результаты применения статистических методов. Необходимо, в частности, учитывать, что при сертификации третьей стороной организация по сертификации не может сознательно разрешить использование своего знака на продукции, не отвечающей техническим условиям.

Примечание. Сертификации сослветствия, основанная на статистических методах, может в отдельных случаях не учитывать упомянутого ограничения. В этом случае план выборки и требовании к изделию являются частью самого стандарта.

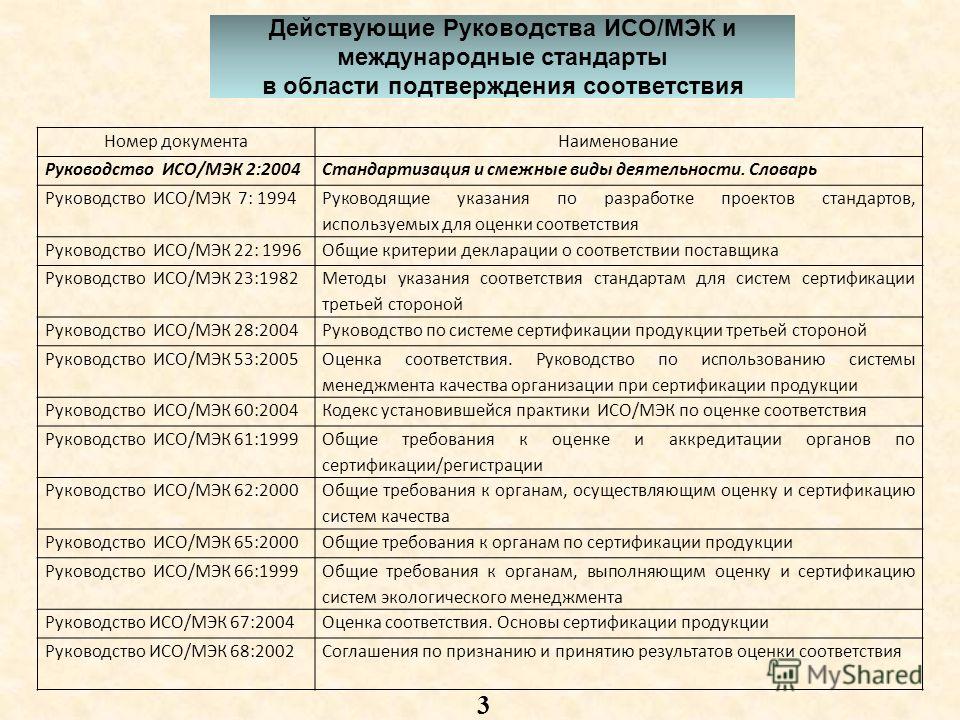

Похожие документы:Восьмое издание 2004. Стандартизация и смежные виды деятельности. Общий словарь.

Настоящее восьмое издание (2004) идентично с седьмым изданием, с той разницей, что термины и определения в области оценки соответствия (приведенные в разделах 12 до 17 седьмого издания) были вычеркнуты и заменены нормативной ссылкой на ИСО/МЭК 17000. Оценка соответствия. Словарь и общие принципы.

Чтобы скачать файл: "ISO 2004. Руководство 2 на трех языках ( ISO/IEC GUIDE 2:2004(E/F/R). ",

необходима регистрация с последующей авторизацией.

Автор: Неизвестен

Версия: pdf Размер файла: 558.22 Kb

Мы разрешаем использовать, цитировать, копировать, транслировать и переводить любые наши материалы в сети Интернет

при условии установки прямой ссылки на этот конкретный материал на сайте Klub OK .net

Для того чтобы опубликовать свой материал (статью, книгу и т.д.),

вам достаточно направить его по адресу klubok@klubok.net

в любом удобном вам формате.

Copyright © 2003-2016 Klub OK .net. Андрей Гарин

ИСО

(Международная организация по стандартизации) и МЭК (Международная

электротехническая комиссия) формируют специализированную систему всемирной стандартизации.

Национальные органы, являющиеся членами ИСО и МЭК, принимают участие в

разработке международных стандартов при посредстве технических комитетов,

созданных заинтересованной организацией с целью разрешать технические проблемы

в различных областях деятельности. Технические комитеты ИСО и МЭК сотрудничают

в областях взаимного интереса. Прочие международные правительственные и

неправительственные организации, имеющие связи с ИСО и МЭК, также принимают

участие в работах.

Во

второе, третье и четвертое издания Руководства ИСО 2 новые термины и

определения вводились более или менее изолированными группами вне каких-то

общих планируемых рамок. Работа по подготовке пересмотренного Руководства со

систематизированной структурой в качестве основной задачи рабочей группы в

рамках Комитета ИСО по принципам стандартизации (ИСО/СТАКО), включая

представителей МЭК и ЭКЕ ООН и в сотрудничестве с Комитетом ИСО по оценке

соответствия (ИСО/КАСКО) и Международной конференцией по аккредитации

лабораторий (ИЛАК) была санкционирована Советом ИСО в 1981 г.

Основной причиной для

проведения этой работы послужил запрос ЭКЕ ООН, в котором говорилось о необходимости

полного и скорейшего пересмотра Руководства ИСО 2 для учета ряда конкретных

проблем, поднятых на совещаниях Правительственных должностных лиц,

ответственных за политику в области стандартизации, а также терминологии,

разрабатываемой в рамках рабочей группы ЭКЕ ООН по строительству.

К тому же постоянно

возрастало число публикуемых ИСО (иногда совместно с МЭК) руководств по

вопросам политики в области стандартизации и соответствующим процедурам. Во

избежание несовместимости терминологии необходимо было установить ясное

понимание основных понятий и дать однозначные общие термины и определения.

Пятое издание Руководства 2, которое

представляло собой результат этих работ, впервые вышло в свет в 1986 г. как

совместное издание ИСО и МЭК.

Шестое издание (1991) включило изменения,

разработка которых осуществилась в ответ на конкретные вопросы, поставленные

членами ИСО и МЭК, на запросы со стороны Генерального соглашения по тарифам и

торговле (ГАТТ) и Экономической комиссии ООН для Европы (ЭКЕ ООН), а также на

предложения ИСО/КАСКО.

Настоящее седьмое издание

(1996) сохраняет структуру прежних изданий в том смысле, что связанные друг с

другом понятия сгруппированы под общими заглавиями разделов. Таким образом

разделы с 1 по 11 относятся к стандартизации, в которых соблюдается порядок от

более общих к более специфическим аспектам. Подобным образом термины и

определения, данные в пересмотренных разделах с 12 по 17, включают широкий

спектр понятий, относящихся к оценке соответствия. Эти разделы были изменены в соответствии

с рекомендациями ИСО/КАСКО с целью отразить развитие в последнее время

деятельности по оценке соответствия и были одобрены национальными органами ИСО

и МЭК в 1994 г. Они не предназначены дать исчерпывающую классификацию, но

включают, в частности, понятия, связанные со следующей типовой

последовательностью:

а) определение характеристик

продукции, работы (процесса) или услуги (раздел 13);

б) сравнение характеристик с

установленными требованиями, т.е. процедура оценивания соответствия (раздел

14);

в) подтверждение

соответствия, например, посредством декларации поставщика о соответствии или

сертификации (раздел 15).

В

то время как в рамках ИСО и МЭК обеспечивается международная стандартизация,

охватывающая широкий круг главным образом технических вопросов, общее понятие

стандартизации выходит за рамки сферы деятельности этих организаций. Для целей

ИСО и МЭК определение стандартизации (1.1) следует рассматривать

совместно с определением стандарта (3.2) и консенсуса (1.7).

Общие принципы терминологии,

которые лежат в основе пересмотров Руководства 2, осуществленных с 1985 г. —

это принципы, определенные Техническим комитетом ИСО/ТК 37, Терминология

(принципы и координация).

Термины более конкретных

понятий могут быть построены с помощью терминов более общих понятий. Термины

последних являются как бы “строительными блоками”. В рамках данного Руководства

отбор терминов и построение определений на основе этого подхода возможны только

в тех случаях, когда эквивалентные английские, французские и русские

комбинированные термины содержат одни и те же “строительные блоки”.

Таким способом в рамках

Руководства легко построить дополнительные термины. Например, термин стандарт

на безопасность можно определить как стандарт (3.2), направленный на

устранение недопустимого риска, связанного с возможностью нанесения ущерба

(определение термина безопасность в п. 2.5).

Круглые скобки (. ), в

которых заключены слова в некоторых терминах, означают, что данные слова могут

быть опущены, если есть уверенность, что это не приведет к неправильному

пониманию.

Включенные в данное

Руководство определения на русском языке полностью эквивалентны определениям на

английском французским языках. Определения приведены в наиболее кратком, по

возможности, виде. В тех случаях, когда уже определенные в данном Руководстве

термины встречаются в первый раз в других определениях, они напечатаны жирным

шрифтом.

В примечаниях, которыми

снабжены некоторые определения, даются уточнения, пояснения или примеры для

облегчения понимания понятий. В некоторых случаях примечания в различных языках

могут отличаться друг от друга по причинам лингвистического характера или же

могут потребоваться дополнительные примечания.

В науке и технике английское

слово “standard” используется в двух различных значениях: как

нормативный документ в соответствии с определением 3.2 (во французском языке “norme”,

в русском языке “стандарт”) и в значении, передаваемом русским термином “эталон”

и французским “etalon”. В данном Руководстве рассматривается только

первое значение. Второе значение приведено в Международном словаре основных

и общих терминов в области метрологии (VIM).

Стандартизация

и смежные виды деятельности — Общий словарь

Настоящее

Руководство дает общие термины и определения в области стандартизации и смежных

видов деятельности. Предполагается, что оно внесет весомый вклад в дело

взаимопонимания между членами ИСО и МЭК и различными правительственными и

неправительственными агентствами, занимающимися стандартизацией на

международном, региональном и национальном уровнях. Оно также предназначается

служить источником учебного или справочного материала, который в краткой форме

излагает теоретические и практические принципы стандартизации, сертификации и

аккредитации лабораторий.

В цели данного Руководства

не входит дублирование определений терминов, уже имеющих определения в других

авторитетных международных словарях.

1 С этой точки зрения особое

внимание обращено на Международный словарь основных и общих терминов в

области метрологии (VIM), подготовленный совместно ИСО, МЭК, МБМВ, МОЗМ,

МСПЧФ, МСПЧХ, МФКХ и опубликованный в 1993 г. (второе издание).

2 В дополнение к терминам на

официальных языках ИСО (русском, английском (en) и французском (fr))

эквивалентные термины, подготовленные соответствующими комитетами-членами,

приведены на следующих языках:

ГОСТ Р ИСО/МЭК 27001—2006

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от

27 декабря 2002 г. ? 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации — ГОСТ Р 1.0—2004 «Стандартизация в Российской Федерации. Основные положения»

Сведения о стандарте

1 ПОДГОТОВЛЕН Федеральным государственным учреждением «Государственный научноисследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю» (ФГУ «ГНИИИ ПТЗИ ФСТЭК России») и Обществом с ограниченной ответственностью «Научно-производственная фирма «Кристалл» (ООО «НПФ «Крис-

талл») на основе собственного аутентичного перевода стандарта, указанного в пункте 4

2 ВНЕСЕН Управлением технического регулирования и стандартизации Федерального агентства по техническому регулированию и метрологии

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому

регулированию и метрологии от 27 декабря 2006 г. ? 375-ст

4 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 27001:2005 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования» (ISO/IEC 27001:2005 «Information technology — Security techniques — Information security management systems — Requirements»).

При применении настоящего стандарта рекомендуется использовать вместо ссылочного международного стандарта соответствующий ему национальный стандарт Российской Федерации, сведения

о котором приведены в дополнительном приложении D

5 ВВЕДЕН ВПЕРВЫЕ

Настоящий стандарт не может быть полностью или частично воспроизведен, тиражирован и распространен в качестве официального издания без разрешения Федерального агентства по техническому регулированию и метрологии

ГОСТ Р ИСО/МЭК 27001—2006

0.1 Общие положения

Настоящий стандарт подготовлен в качестве модели для разработки, внедрения, функционирования, мониторинга, анализа, поддержки и улучшения системы менеджмента информационной безопасности (СМИБ). Внедрение СМИБ является стратегическим решением организации. На проектирование и внедрение СМИБ организации влияют потребности и цели организации, требования безопасности, используемые процессы, а также масштабы деятельности и структура организации. Предполагается, что вышеуказанные факторы и поддерживающие их системы будут изменяться во времени. Предполагается также, что СМИБ будет изменяться пропорционально потребностям организации, т. е. для простой ситуации потребуется простое решение по реализации СМИБ.

Положения настоящего стандарта могут быть использованы как внутри организации, так и внешними организациями для оценки соответствия.

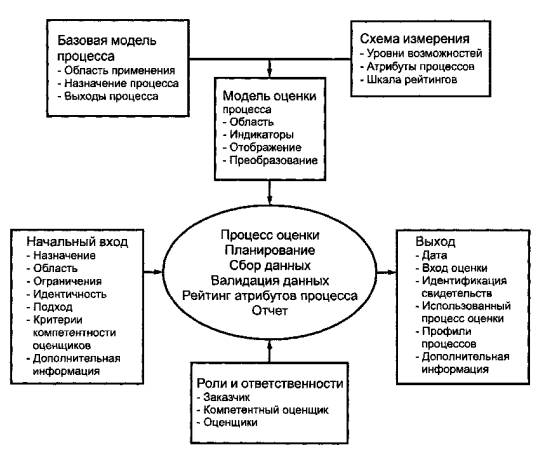

0.2 Процессный подход

Настоящий стандарт предполагает использовать процессный подход для разработки, внедрения, обеспечения функционирования, мониторинга, анализа, поддержки и улучшения СМИБ организации.

Для успешного функционирования организация должна определить и осуществить менеджмент многочисленных видов деятельности. Деятельность, использующая ресурсы и управляемая в целях преобразования входов в выходы, может быть рассмотрена как процесс. Часто выход одного процесса непосредственно формирует вход для следующего процесса.

Использование внутри организации системы процессов наряду с идентификацией и взаимодействием этих процессов, а также менеджмент процессов могут быть определены как «процессный подход».

Согласно предлагаемому настоящим стандартом процессному подходу применительно к менеджменту информационной безопасности (ИБ) особую значимость для пользователей имеют следующие факторы:

а) понимание требований информационной безопасности организации и необходимости установления политики и целей информационной безопасности;

b) внедрение и использование мер управления для менеджмента рисков ИБ среди общих биз- нес-рисков организации;

с) мониторинг и проверка производительности и эффективности СМИБ;

d) непрерывное улучшение СМИБ, основанное на результатах объективных измерений.

В настоящем стандарте представлена модель «Планирование (Plan) — Осуществление (Do) — Проверка (Check) — Действие (Act)» (PDCA), которая может быть применена при структурировании всех процессов СМИБ. На рисунке 1 показано, как СМИБ, используя в качестве входных данных требования ИБ и ожидаемые результаты заинтересованных сторон, с помощью необходимых действий и процессов

выдает выходные данные по результатам обеспечения информационной безопасности, которые соот-

ветствуют этим требованиям и ожидаемым результатам. Рисунок 1 иллюстрирует также связи между процессами, описанными в разделах 4, 5, 6, 7 и 8.

Принятие модели PDCA также отражает принципы, установленные в Директивах Организации экономического сотрудничества и развития (ОЭСР) и определяющие безопасность информационных систем и сетей [1]. Настоящий стандарт представляет наглядную модель для реализации на практике указанных принципов, которые позволяют осуществить оценку рисков, проектирование и реализацию системы информационной безопасности, ее менеджмент и переоценку.

1 Требование может заключаться в том, чтобы нарушения информационной безопасности не приводили к значительному финансовому ущербу для организации и/или к существенным затруднениям в ее деятельности.

2 Ожидаемым результатом может быть наличие в организации достаточно хорошо обученных сотрудников для проведения процедур, позволяющих минимизировать возможные неблагоприятные последствия в случае серьезного инцидента, например несанкционированного проникновения (атаки хакеров) на веб-сайт организации, через который она осуществляет электронную торговлю.

0.3 Совместимость с другими системами менеджмента

Настоящий стандарт согласован со стандартами ИСО 9001:2000 «Системы менеджмента качест-

ва. Требования» [2] и ИСО 14001:2004 «Системы управления окружающей средой. Требования и руководство по применению» [3] в целях поддержки последовательного и интегрированного внедрения и взаимодействия с другими подобными взаимосвязанными стандартами в области менеджмента. Таким образом, одна правильно построенная система менеджмента в организации может удовлетворять требованиям всех этих стандартов.

Таблица С.1 иллюстрирует взаимосвязь между разделами настоящего стандарта, а также ИСО 9001:2000 и ИСО 14001:2004.

Настоящий стандарт позволяет организации регулировать СМИБ или интегрировать ее с соответствующими требованиями других систем менеджмента.

ГОСТ Р ИСО/МЭК 27001—2006

Н А Ц И О Н А Л Ь Н Ы Й С Т А Н Д А Р Т Р О С С И Й С К О Й Ф Е Д Е Р А Ц И И

МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. СИСТЕМЫ МЕНЕДЖМЕНТА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Information technology. Security techniques. Information security management systems.

Дата введения — 2008—02—01

1 Область применения

1.1 Общие положения

Настоящий стандарт предназначен для применения организациями любой формы собственности (например, коммерческими, государственными и некоммерческими организациями). Настоящий стандарт устанавливает требования по разработке, внедрению, функционированию, мониторингу, анализу, поддержке и улучшению документированной системы менеджмента информационной безопасности (СМИБ) среди общих бизнес-рисков организации. Кроме этого, стандарт устанавливает требования по внедрению мер управления информационной безопасностью и ее контроля, которые могут быть использованы организациями или их подразделениями в соответствии с установленными целями и задачами обеспечения информационной безопасности (ИБ).

Целью построения СМИБ является выбор соответствующих мер управления безопасностью, предназначенных для защиты информационных активов и гарантирующих доверие заинтересованных

П р и м е ч а н и е — Термин «бизнес», в настоящем стандарте понимаемый в широком смысле, обозначает всю ту деятельность, которая является основой для целей существования организации.

Требования, устанавливаемые настоящим стандартом, предназначены для применения во всех организациях независимо от типа, масштабов и сферы их деятельности. Исключение любого из требований, указанных в разделах 4, 5, 6, 7 и 8, не допускается, если организация заявляет о соответствии ее СМИБ настоящему стандарту.

Любой отказ от применения той или иной меры управления, обусловленный необходимостью удовлетворения критериев принятия рисков, должен быть обоснован. Необходимо также наличие адекватных доказательств того, что подобные риски были уже приняты ответственными лицами. При исключении каких-либо мер управления заявления о соответствии организации настоящему стандарту неправомочны, кроме случаев, когда эти исключения не влияют на способность и/или обязанность организации обеспечивать информационную безопасность, которая соответствует требованиям безопасности, установленным соответствующими законодательными актами или определенными на основе оценок рисков.

П р и м е ч а н и е — Если организация уже имеет действующую систему менеджмента бизнес-процессов (например, в соответствии с ИСО 9001 [2] или ИСО 14001 [3]), тогда в большинстве случаев предпочтительнее удовлетворить требования настоящего стандарта в рамках этой существующей системы менеджмента.

ГОСТ Р ИСО/МЭК 27001—2006

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующий стандарт:

ИСО/МЭК 17799:2005 Информационная технология. Методы и средства обеспечения безопас-

ности. Практические правила менеджмента информационной безопасности

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1 активы (asset): Все, что имеет ценность для организации. [ИСО/МЭК 13335-1:2004] [4]

3.2 доступность (availability): Свойство объекта находиться в состоянии готовности и возможности использования по запросу авторизованного логического объекта.

[ИСО/МЭК 13335-1:2004] [4]

3.3 конфиденциальность (confidentiality): Свойство информации быть недоступной и закрытой для неавторизованного индивидуума, логического объекта или процесса.

[ИСО/МЭК 13335-1:2004] [4]

3.4 информационная безопасность; ИБ (information security): Свойство информации сохранять конфиденциальность, целостность и доступность.

П р и м е ч а н и е — Кроме того, данное понятие может включать в себя также и свойство сохранять аутентичность, подотчетность, неотказуемость и надежность.

3.5 событие информационной безопасности (information security event): Идентифицированное возникновение состояния системы, услуги или сети, указывающее на возможное нарушение политики информационной безопасности, отказ защитных мер, а также возникновение ранее неизвестной ситуации, которая может быть связана с безопасностью.

[ИСО/МЭК ТО 18044:2004] [5]

3.6 инцидент информационной безопасности (information security incident): Любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность.

П р и м е ч а н и е — Инцидентами информационной безопасности являются:

- утрата услуг, оборудования или устройств;

- системные сбои или перегрузки;

- несоблюдение политики или рекомендаций по ИБ;

- нарушение физических мер защиты;

- неконтролируемые изменения систем;

- сбои программного обеспечения и отказы технических средств;

- нарушение правил доступа.

[ИСО/МЭК ТО 18044:2004] [5]

3.7 система менеджмента информационной безопасности; СМИБ (information security management system; ISMS): Часть общей системы менеджмента, основанная на использовании методов оценки бизнес-рисков для разработки, внедрения, функционирования, мониторинга, анализа, поддержки и улучшения информационной безопасности.

П р и м е ч а н и е — Система менеджмента включает в себя организационную структуру, политики, деятельность по планированию, распределение ответственности, практическую деятельность, процедуры, процессы и ресурсы.

3.8 целостность (integrity): Свойство сохранять правильность и полноту активов. [ИСО/МЭК 13335-1:2004] [4]

3.9 остаточный риск (residual risk): Риск, остающийся после его обработки. [Руководство ИСО/МЭК 73:2002] [6]

3.10 принятие риска (risk acceptance): Решение по принятию риска. [Руководство ИСО/МЭК 73:2002] [6]

3.11 анализ риска (risk analysis): Систематическое использование информации для определения источников риска и количественной оценки риска.

[Руководство ИСО/МЭК 73:2002] [6]

ГОСТ Р ИСО/МЭК 27001—2006

3.12 оценка риска (risk assessment): Общий процесс анализа риска и его оценивания. [Руководство ИСО/МЭК 73:2002] [6]

3.13 оценивание риска (risk evaluation): Процесс сравнения количественно оцененного риска с заданными критериями риска для определения его значимости.

[Руководство ИСО/МЭК 73:2002] [6]

3.14 менеджмент риска (risk management): Скоординированные действия по руководству и управлению организацией в отношении риска.

П р и м е ч а н и е — Обычно менеджмент риска включает в себя оценку риска, обработку риска, принятие риска и коммуникацию риска.

[Руководство ИСО/МЭК 73:2002] [6]

3.15 обработка риска (risk treatment): Процесс выбора и осуществления мер по модификации риска.

[Руководство ИСО/МЭК 73:2002] [6]

П р и м е ч а н и я

1 Меры по обработке риска могут включать в себя избежание, оптимизацию, перенос или сохранение риска.

2 В настоящем стандарте термин «мера управления» (control) использован как синоним термина «мера» (measure).

3.16 положение о применимости (statement of applicability): Документированное предписание, определяющее цели и меры управления, соответствующие и применимые к системе менеджмента информационной безопасности организации.

П р и м е ч а н и е — Цели и меры управления основываются на результатах и выводах процессов оценки и обработки рисков, на требованиях законодательных или нормативных актов, на обязательствах по контракту и биз- нес-требованиях организации по отношению к информационной безопасности.

4 Система менеджмента информационной безопасности

4.1 Общие требования

Организация должна разработать, внедрить, обеспечить функционирование, вести мониторинг,

анализировать, поддерживать и непрерывно улучшать документированную СМИБ применительно ко

всей деловой деятельности организации и рискам, с которыми она сталкивается. С учетом целей настоящего стандарта используемый процесс основан на применении модели PDCA, приведенной на рисунке 1.

4.2 Разработка системы менеджмента информационной безопасности. Управление системой менеджмента информационной безопасности

4.2.1 Разработка системы менеджмента информационной безопасности

Организация должна осуществить следующее:

а) определить область и границы действия СМИБ с учетом характеристик бизнеса, организации,

ее размещения, активов и технологий, в том числе детали и обоснование любых исключений из области

ее действия (см. 1.2);

b) определить политику СМИБ на основе характеристик бизнеса, организации, ее размещения, активов и технологий, которая:

1) содержит концепцию, включающую в себя цели, основные направления и принципы действий в сфере ИБ;

2) принимает во внимание требования бизнеса, нормативно-правовые требования, а также договорные обязательства по обеспечению безопасности;

3) согласуется со стратегическим содержанием менеджмента рисков организации, в рамках которого будет разрабатываться и поддерживаться СМИБ;

4) устанавливает критерии оценки рисков [см. 4.2.1, перечисление с)];

5) утверждается руководством организации.

П р и м е ч а н и е — Для целей настоящего стандарта политика СМИБ имеет приоритет перед политикой ИБ. Эти политики могут быть изложены в одном документе;

с) определить подход к оценке риска в организации, для чего необходимо:

1) определить методологию оценки риска, подходящую для СМИБ, которая должна соответствовать требованиям обеспечения деятельности организации и нормативно-правовым требованиям информационной безопасности;

ГОСТ Р ИСО/МЭК 27001—2006

2) разработать критерии принятия риска и определить приемлемые уровни риска [см. 5.1, пере- числение f)].

Выбранная методология оценки риска должна обеспечивать сравнимые и воспроизводимые результаты.

П р и м е ч а н и е — Имеются различные методологии оценки риска. Примеры таких методологий даны в ИСО/МЭК ТО 13335-3:1998 «Руководство по управлению безопасностью информационных технологий. Часть 3. Методы управления безопасностью информационных технологий» [7];

d) идентифицировать риски, для чего необходимо:

1) идентифицировать активы в пределах области функционирования СМИБ и определить владельцев 1) этих активов;

2) идентифицировать угрозы этим активам;

3) идентифицировать уязвимости активов, которые могут быть использованы угрозами;

4) идентифицировать последствия воздействия на активы в результате возможной утраты конфи-

денциальности, целостности и доступности активов;

e) проанализировать и оценить риски, для чего необходимо:

1) оценить ущерб для деятельности организации, который может быть нанесен в результате сбоя

обеспечения безопасности, с учетом возможных последствий нарушения конфиденциальности, целостности или доступности активов;

2) оценить реальную вероятность сбоя обеспечения безопасности с учетом превалирующих угроз, уязвимостей и их последствий, связанных с этими активами, а также с учетом применяемых мер

3) оценить уровни рисков;

4) определить, являются ли риски приемлемыми или требуют обработки с использованием критериев допустимости рисков, установленных в 4.2.1, перечисление с);

f) определить и оценить различные варианты обработки рисков.

1) применение подходящих мер управления;

2) сознательное и объективное принятие рисков при условии, что они полностью соответствуют требованиям политики и критериям организации в отношении принятия рисков [см. 4.2.1, перечисление, с), 2)];

3) избежание рисков;

4) передача соответствующих деловых рисков сторонним организациям, например страховщикам или поставщикам;

g) выбрать цели и меры управления для обработки рисков.

Цели и меры управления должны быть выбраны и реализованы так, чтобы удовлетворять требова-

ниям, определенным в процессе оценки и обработки рисков. Этот выбор должен учитывать критерии

принятия рисков [см. 4.2.1, перечисление с), 2)], а также нормативно-правовые требования и договорные обязательства.

Цели и меры управления должны быть выбраны согласно приложению А как часть процесса оценки

и обработки рисков и соответствовать требованиям этого процесса.

Перечень целей и мер управления, приведенный в приложении А, не является исчерпывающим, а потому могут быть выбраны дополнительные цели и меры управления.

П р и м е ч а н и е — Приложение А содержит подробный перечень целей и мер управления, обычно используемых в организациях. Рекомендуется использовать этот перечень в качестве исходных данных, позволяющих выбрать рациональный вариант мер управления и контроля;

h) получить утверждение руководством предполагаемых остаточных рисков;

i) получить разрешение руководства на внедрение и эксплуатацию СМИБ;

j) подготовить Положение о применимости, которое включает в себя следующее:

1) цели и меры управления, выбранные в 4.2.1, перечисление g), и обоснование этого выбора;

2) цели и меры управления, реализованные в настоящее время [см. 4.2.1. перечисление e), 2)];

3) перечень исключенных целей и мер управления, указанных в приложении А, и процедуру обоснования их исключения.

1) Здесь и далее термин «владелец» определяет лицо или организацию, которые имеют утвержденные руководством обязательства по контролю за производством, разработкой, поддержкой, использованием и безопасностью активов. Термин «владелец» не означает, что лицо действительно имеет какие-либо права собственности на актив.

ГОСТ Р ИСО/МЭК 27001—2006

П р и м е ч а н и е — Положение о применимости содержит итоговые решения, касающиеся обработки рисков. Обоснование исключений предусматривает перекрестную проверку, позволяющую определить, что ни одна мера управления не была случайно упущена.

4.2.2 Внедрение и функционирование системы менеджмента информационной безопасности

Организация должна выполнить следующее:

a) разработать план обработки рисков, определяющий соответствующие действия руководства, ресурсы, обязанности и приоритеты в отношении менеджмента рисков ИБ (см. раздел 5);

b) реализовать план обработки рисков для достижения намеченных целей управления, включающий в себя вопросы финансирования, а также распределение функций и обязанностей;

c) внедрить меры управления, выбранные согласно 4.2.1, перечисление g), для достижения целей

d) определить способ измерения результативности выбранных мер управления или их групп и

использования этих измерений для оценки результативности управления с целью получить сравнимые

и воспроизводимые данные [см. 4.2.3, перечисление с)].

П р и м е ч а н и е — Измерение результативности мер управления позволяет руководителям и персоналу определить, в какой степени меры управления способствуют достижению намеченных целей управления;

e) реализовать программы по обучению и повышению квалификации сотрудников (см. 5.2.2);

f) управлять работой СМИБ;

g) управлять ресурсами СМИБ (см. 5.2);

h) внедрить процедуры и другие меры управления, обеспечивающие быстрое обнаружение событий ИБ и реагирование на инциденты, связанные с ИБ [см. 4.2.3, перечисление a)].

4.2.3 Проведение мониторинга и анализа системы менеджмента информационной безопасности

Организация должна осуществлять следующее:

а) выполнять процедуры мониторинга и анализа, а также использовать другие меры управления в следующих целях:

1) своевременно обнаруживать ошибки в результатах обработки;

2) своевременно выявлять удавшиеся и неудавшиеся попытки нарушения и инциденты ИБ;

3) предоставлять руководству информацию для принятия решений о ходе выполнения функций по обеспечению ИБ, осуществляемых как ответственными лицами, так и информационными технологиями;

4) способствовать обнаружению событий ИБ и, таким образом, предотвращать инциденты ИБ путем применения средств индикации;

5) определять, являются ли эффективными действия, предпринимаемые для устранения нарушения безопасности;

b) проводить регулярный анализ результативности СМИБ (включая проверку ее соответствия политике и целям СМИБ и анализ мер управления безопасностью) с учетом результатов аудиторских проверок ИБ, ее инцидентов, результатов измерений эффективности СМИБ, а также предложений и другой информации от всех заинтересованных сторон;

c) измерять результативность мер управления для проверки соответствия требованиям ИБ;

d) пересматривать оценки рисков через установленные периоды времени, анализировать остаточные риски и установленные приемлемые уровни рисков, учитывая изменения:

1) в организации;

2) в технологиях;

3) в целях деятельности и процессах;

4) в выявленных угрозах;

5) в результативности реализованных мер управления;

6) во внешних условиях, например изменения нормативно-правовых требований, требований договорных обязательств, а также изменения в социальной структуре общества;

e) проводить внутренние аудиты СМИБ через установленные периоды времени (см. раздел 6).

П р и м е ч а н и е — Внутренние аудиты, иногда называемые аудитами первой стороны, проводятся самой организацией (или внешней организацией от ее имени) для собственных целей;

f) регулярно проводить руководством организации анализ СМИБ в целях подтверждения адекватности ее функционирования и определения направлений совершенствования (см. 7.1);

g) обновлять планы ИБ с учетом результатов анализа и мониторинга;