Рейтинг: 4.1/5.0 (1678 проголосовавших)

Рейтинг: 4.1/5.0 (1678 проголосовавших)Категория: Руководства

Внимание! Только у нас, в Санкт-Петербурге, проводятся официальные тренинги обучение Mikrotik по программам: MTCNA, МTCRE, MTCTCE, MTCWE,MTCINE, MTCUME, под руководством сертифицированного тренера. Успейте зарегистрироваться, пройти обучение и получить сертификат специалиста Микротик.

Произведено тестирование работы маршрутизаторов Mikrotik с модемом Yota LTE 4G.

По результатам тестирования, все оборудование Mikrotik, оснащенное USB-портом, совместимо с Yota LTE 4G.

Это устройство с Wi-Fi-модулем позволяет подключить в USB-порт модем Yota LTE 4G. Тестирование, проведенное специалистами нашей компании, показало, что этот мобильный модем хорошо работает с маршрутизаторами Микротик. Удобство использования модема-роутера Yota 4G LTE состоит в том, что вы не привязаны к конкретному месту расположения оператора и имеете возможность получить Интернет на всей территории действия сети Yota.

Это устройство с Wi-Fi-модулем позволяет подключить в USB-порт модем Yota LTE 4G. Тестирование, проведенное специалистами нашей компании, показало, что этот мобильный модем хорошо работает с маршрутизаторами Микротик. Удобство использования модема-роутера Yota 4G LTE состоит в том, что вы не привязаны к конкретному месту расположения оператора и имеете возможность получить Интернет на всей территории действия сети Yota.

Кроме того, использование возможности написания скриптов автоматизации и возможности управления питанием на USB-порту маршрутизатора, позволяет писать достаточно гибкие сценарии использования. Включая возможность перезагрузки модема по питанию в случае нестабильной его работы.

Встроенный модуль Wi-Fi, по результатам тестирования, достаточно хорош. Средства RouterOS позволяют производить тонкую настройку Wi-Fi в сложных условиях эксплуатации. Компания MiniROUTE является официальным реселлером всемирно известного производителя сетевого оборудования, в частности, маршрутизаторов, и разработчика программного обеспечения Mikrotik.

Уникальная платформа RouterBOARD

Одним из главных достижений, благодаря которым латвийская компания вышла на международный уровень, является уникальная разработка RouterBOARD. RouterBOARD от Микротик – это специальная платформа, которая реализует целую линейку маршрутизаторов. Все маршрутизаторы компании также находятся под управлением внутренней разработки компании – операционной системы RouterOS.

Аппаратная платформа, разработанная компанией, позволяет реализовывать различные решения в области сетевых задач. Например, обустройство сетевой точки или коммутатора, а также решение достаточно масштабных задач – таких, как мощные маршрутизаторы с брандмауэром. Маршрутизаторы Микротик на базе RouterBOARD могут получать питание с помощью как РоЕ, так и из электрической сети через переходник.

Те модели роутеров, которые приспособлены для работы с Wi-Fi, оснащаются слотом miniPCI. Большинство маршрутизаторов также снабжены разъемами СОМ.

Операционная система, используемая в маршрутизаторах

Операционная система, разработанная компанией на базе Linux – RouterOS – устанавливается на аппаратные роутеры, но также ее можно устанавливать и на компьютеры – тем самым, компьютер превращается в маршрутизатор, использующийся, например, в качестве VPN-сервера или беспроводной точки доступа.

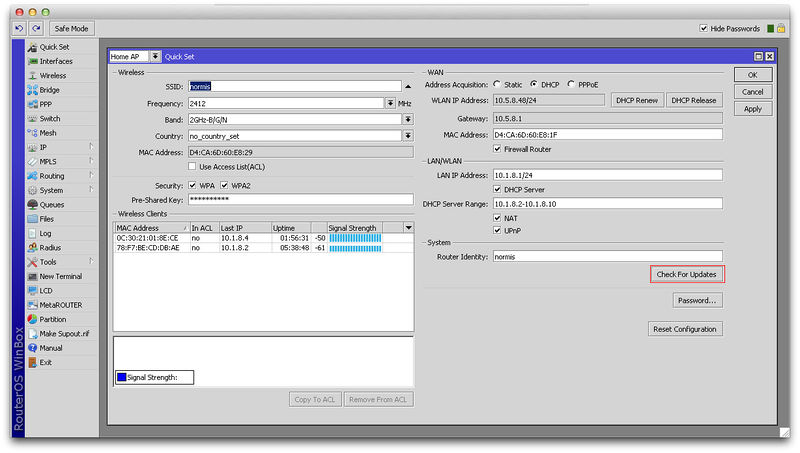

Данная операционная система имеет количественную схему лицензирования – то есть, на каждом уровне лицензии вы можете использовать большее число VPN-туннелей, активных пользователей Wi-Fi и Hotspot, а так же количество активных пользователей во встроенном RADIUS-сервере. Для работы с операционной системой RouterOS – настройки маршрутизаторов – используется специальный графический интерфейс Winbox.

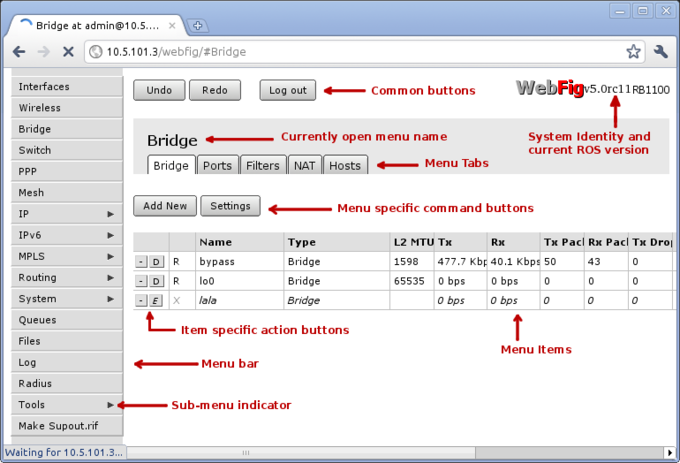

Кроме того, доступна возможность конфигурирования маршрутизатора через web-интерфейс, интерфейс командной строки (ssh, telnet). Маршрутизатор имеет API, позволяющее управлять им удаленно.

Примеры моделей маршрутизаторов

В качестве одного из наиболее успешных примеров маршрутизаторов компании, продаваемых MiniROUTE, можно назвать RB951Ui-2HnD. Это беспроводной маршрутизатор с мощным процессором Atheros и большим объемом оперативной памяти. Данная модель оснащена пятью портами Ethernet, один из которых является РоЕ-портом.

Кроме того, в наличии порт USB 2.0 и модуль 1000mW, 802.11b/g/n. Данный маршрутизатор является продолжением успешной линейки беспроводных устройств от производителя. Кроме него к ряду продаваемых MiniROUTE моделей относятся такие маршрутизаторы (список неполный), как:

Как видите, у нас вы можете приобрести самые различные маршрутизаторы для разных целей – от обустройства домашней точки доступа до создания мощной компьютерной сети для крупной компании.

После инсталляции условно-бесплатной версии RouterOS на PC, если Вы захотите продолжить ее использование, нужно будет купить лицензионный ключ. Есть четыре доступных типа лицензионных ключей RouterOS, в таблице они обозначены как "Уровень лицензии". Самый низкий уровень 3, у него есть функциональная возможность беспроводного клиента и ограниченное число активных пользователей. Самый высокий - уровень 6, у него нет никаких ограничений.

Независимо от выбранного уровня, лицензия RouterOS позволяет Вам использовать неограниченное количество интерфейсов и включает в себя лимитированную тех. поддержку по email. Лицензия RouterOS позволяет Вам устанавливать любые обновления, выпускаемые MikroTik, в пределах ограничения выбранного уровня лицензии. Если Вы хотите, можете продолжать использовать RouterOS на том финальном выпуске версии, который приобрели - лицензия RouterOS никогда не истекает.

Важно отметить, что каждая лицензия связана с носителем, на который она установлена. Это означает, что для каждого маршрутизатора требуется отдельный ключ лицензии.

Все устройства RouterBOARD, изготовленные MikroTik, идут с предварительно установленной лицензией RouterOS и не требуют нового ключа.

При копировании данного материала ссылка на сайт www.mikc.ru обязательна.

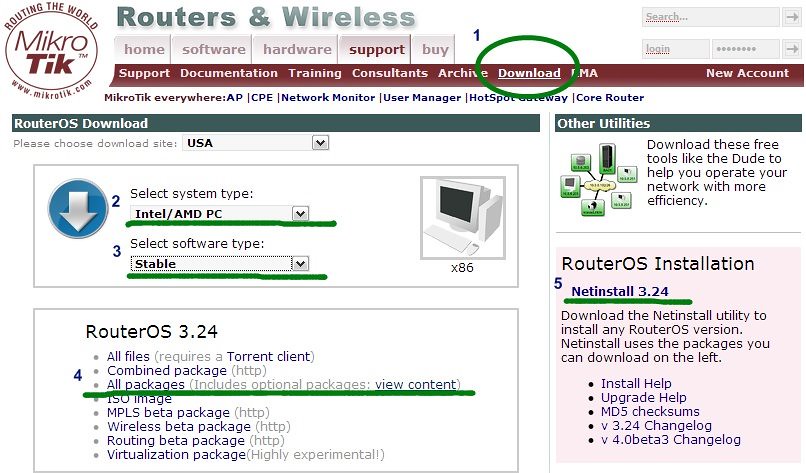

Mikrotik RouterOS - это операционная система, устанавливаемая на оборудование Mikrotik RouterBoard. Может быть установлена на компьютер с процессором семейства x86.

К основным возможностям данного продукт относятся:

Поддерживается несколько методов настройки:

RouterOS имеет мощный, но в то же время легкий в освоении интерфейс командной строки, выполняет поддержку скриптов на языке Lula, что расширяет возможности автоматизации и программирования маршрутизатора.

Firewall и NATВозможность классификации пакетов по:

Source NAT, Destination NAT, Dynamic and static address lists и многое другое.

МаршрутизацияПоддерживается статическая и динамическая маршрутизация. Поддерживаемые протоколы: RIP v1, v2, RIPng, OSPF v2 ,v3, BGP v4, v6.

Также поддерживаются Virtual Routing and Forwarding (VRF), Policy based routing, Interface based routing, ECMP routing и Multiprotocol Label Switching (MPLS).

VPNIpsec, OpenVPN, PPTP, PPPoE, L2TP, MLPPP, BCP, IPIP, GRE, EoIP, IPv6 over IPv4, VLAN – IEEE802.1q Virtual LAN support, Q-in-Q support, MPLS based VPNs

Беспроводные технологииОсновные поддерживаемые технологии:

Шлюз Hotspot позволяет предоставлять доступ к сети Интернет в общественных местах, используя беспроводную сеть для устройств, использующих технологию Wi-Fi.

Позволяет создавать профили для различных пользователей, ограничивая по скорости доступа, объему трафика, времени работы.

Основные особенности:

Поддерживаемые типы очередей: BFIFO, PFIFO, MQ PFIFO, RED, SFQ, PCQ.

Web ProxyДля помощи в администрировании в RouterOS доступны следующие инструменты:

Данный тип лицензии подходит для использования средними и большими компаниями.

Ограничения лицензии Level 5Все самое необходимое для настройки Mikrotik RouterOS Вы сможете найти в нашем пособии "Микротик.Базовая настройка". Настройка от А до Я с разбором функций и проблем, которые могут возникнут у простого пользователя в процессе внедрения Mikrotik под свои задачи. На сайт руководство Mikrotik будет вылаживаться по частям, которые наведены в плане. Mstream делает шаг помощи для своих клиентов. С нашим руководством настройка Mikrotik RouterOS не станет помехой для достижения поставленных целей.

1. Первый запуск на примере Микротик RB751. 2. Смена MAC 3. Подключаемся к провайдеру 4. Настраиваем локальную сеть. 5. Пускаем нашу локалку в интернет. 6. Типичные проблемы и их решения 8. Настройка WiFi 9. Настройка USB модемов 10. Дополнительный функционал. 11. Инструменты-помощники. 11.1. Ping. Arp-Ping. Traceroute. 11.2. IP Scan. 11.3. Watch Dog. NetWatch. 12. Терминал. Telnet. SSH. FTP. API. 13. Скрипты 14. Объединяем офисы. 14.1. Switch 14.2. VLAN 14.3. EoIP — связываем удаленные компы в однин сегмент сети 14.4. IPIP 14.5. PpoE, PPTP, L2TP 14.6. Bridge 15. Маршрутизация 15.1. BGP 15.2. OSPF 15.3. MPLS 15.4. RIP 16. Учет траффика.17. Биллинговые системы.

Категории Производители

? Бесплатная доставка по Украине Системная интеграция Оптовые продажи Отзывы Вход Регистрация

Бесплатная доставка по Украине Системная интеграция Оптовые продажи Отзывы Вход Регистрация

Для корректного функционирования интернет-магазина необходима поддержка JavaScript в браузере.

Пожалуйста, включите JavaScript в своем веб-браузере.

RouterOS обновление v6.35 Mikrotik

Вышел апдейт версии прошивки Mikrotik RouterOS v6.35. Актуальные обновления Реестра НКРЗУ

Реестр радиоэлектронных средств Украины дополнили и внесли оборудование. Новая продукция Ubiquiti

Ubiquiti движение только вперед. Новинки 2014 Unifi Video Camera с Unifi Video Controller. 802.11ac новый стандарт в Wi-Fi

802.11ac - стандарт в мире wi-fi с удвоеной шириной канала до 40 МГц. Edgemax Ubiquiti НОВИНКА

Edgemax Ubiquiti..что за технология? Ubiquiti Networks презентовала на очередной конференции. AirFiber - новинка от Ubiquiti

Недавно Ubiquiti networks презентовало свою мощную новинку. Много поклонников. Настройка Mikrotik RouterOS

Как настроить маршрутизатор Mikrotik? Как разобраться с Winbox? Много настроек и ничего. Новинки Mikrotik MUM Warsaw 2012

Конференция Mikrotik MUM Warsaw 2012 анонсировала новинки этого года. Как всегда компания. Очередные новинки от Ubiquiti Networks

Очередные новинки от Ubiquiti Networks не заставили себя долго ждать. Mstream в социальных сетях

Mstream.com.ua уже в социальных сетях! Ищите нас по ссылкам: ==> Vkontakte <== ==> Facebook <==.

Mikrotik MUM Ljubljana 2016

Первая Европейская конференция MUM Mikrotik 2016 года в Любляне.Новинки. Mikrotik MUM Praga 2015

Юбилейная конференция Mikrotik MUM Praga 2015 как это было. NetMetal5 обзор Mikrotik RB922UAGS тесты отзывы

Как и обещали обзор и полевые тесты NetMetal 5 на практике. UniFi Outdoor - обзор интерфейса.

Вот на днях попала ко мне в руки новинка от Ubiquiti. Зовут ее UniFi Outdoor. В Ураине. UniFi Outdoor - настройка HotSpot.

1. Требования для работы UniFi OutDoor UBNT. Для полноценной работы HotSpot железке. Nanobridge m5 помощь в настройке

Обуздаем наконец-то мощную точку доступа NanoBridge M5 и разберемся в её настройках. Nanostation m2 помощь в настройке

Познакомимся наконец-то с мощной точкой Nanostation m2 и разберемся в её настройке. Обзор UniFi - знакомство и описание wi fi точки доступа

В данной статье расмотрим характеристики и возможности новинки от Ubiquiti - точка. Winbox. Что и как.

Winbox используют для конфигурации и подключения к функциям управления. Как "украсть" интернет соседа?!

Многие задавали себе вопрос: "Можно ли "украсть" интернет?", "Как подключится к не.

Знакомство с PON технологией. Faq PON

PON. Технология PON что это и как действует. PON Faq. Построение высокоскоростной сети

В наши дни появляется все больше устройств требующих для своего. План настройки Mikrotik RouterOS

Все самое необходимое для настройки Mikrotik RouterOS Вы сможете найти в нашем пособии. Какой RouterBoard Mikrotik выбрать?!

Вопрос о производительности моделей Микротик стал давно. Хотя маршрутизаторы. RB750UP настройка роутера и тест POE

В данной статье проверим на что способна новинка MikroTik RB750UP, настроим порты и. Калькулятор беспроводных линков

AirLink UBNT— он-лайн бесплатная программа для создания чертежа трассы с внедрением. Преобразование dBm в мВт

Иногда нужно определить мощность передатчика не в dBm а в милиВатт. Чтобы быстрее. Mikrotik. Помощь в настройке точки доступа.

Начальная настройка точки доступа Mikrotik новичкам поможет данная статья. Описание RouterOS Mikrotik

Роутерная операционная система Mikrotik RouterOS Разработчик: Mikrotikls Системные. Помощь в настройке NanoStation2 в режиме точка-точка

Статья написана, о том как настраиваются точки доступа компании Ubiquiti Networks, в.

Internet для современных людей стал не только незаменимым и необходимым атрибутом, но и предметом первой значимости, заменив собой большое количество других вещей, используемых ранее. Поэтому качественный и скоростной Интернет дорогого стоит. Для построения беспроводной сети необходимо только проверенное, надежное оборудование и интегратор, который воплотит Ваш проэкт. Приобрести необходимое сетевое оборудование wi fi для вашей сети в свободной продаже не так просто. Не теряйте Ваше время на поиски зря, обратитесь в Интернет магазин mstream.com.ua. У нас вы найдете активное и пассивное оборудование в широком ассортименте от мировых брендов. Wi fi антенна, антенны для wi fi, точка доступа интернет, Airgrid M2, Deliberant 5m Propeller, Airgrid M5 Ubiquiti, Powerbeam m2, Powerbeam m5, Powerbeam m5 AC, access point - точки доступа, Nanostation2, Ubiquiti Nanostation M2, base station, секторные антенны, Airmax, Rocket M2, gepon оборудование, Rocket M5 Ubiquiti, asp24, AirFiber X5, клиентские решения, wifi для моряков, прием wi-fi с корабля, Nanostation M5, беспроводные wi-fi мосты, Jirous антенны, epmp cambium, RocketDish, Unifi PRO, Unifi Long Range Ubnt, Hotspot, wi-fi для ресторана и гостиниц, Unifi Outdoor, Nanobeam M2, Nanobeam M5, витая пара для наружной прокладки, витая пара, оптический кабель, PON оборудование, PON устройства, OLT устройства, оборудование CWDM, роутеры CRS и маршрутизаторы CCR Mikrotik, hap lite и многoе другoе представленно в нашем он-лайн интернет каталоге Мстрим. Мы сотрудничаем только с проверенными производителями ИТ рынка- Ubiquiti, Mikrotik, Cambium Networks, D-link, Deliberant, BDCOM, Agear, Ok-net и именно по-этому все оборудование для беспроводной или локальной сети, представленные в нашем магазине, соответствуют самым высоким стандартам качества. Заказать wifi интернет оборудование можно как в розницу так и оптом (мы сотрудничаем с интернет провайдерами, интеграторами и реселлерами). Для постоянных клиентов в интернет магазине Mstream действует гибкая система скидок и отсрочек по платежу. Цены на wi-fi интернет оборудование порадуют даже розничных покупателей. Наша задача не только развиваться самим, но и помогать развивать бизнес наших клиентов. Wi fi пространство Украины еще не настолько развито и занято и наша цель это глобальная интеграция новых технологий и разработок на украинском рынке информационных технологий. Купив у нас оборудование для wi-fi сети. вы гарантировано получаете очень надежные, качественные и долговечные решения от лучших мировых производителей и брендов беспроводной техники в самые короткие сроки. Огромный ассортимент и прямые поставки оборудования Wifi от производителя позволяют нам, как системному интегратору, удовлетворить любые проекты наших клиентов- создание локальной сети wi fi. Профессиональные консультанты предоставят полную консультацию при выборе нужного сетевого оборудования с учетом индивидуальных проектов и пожеланий клиента, что сэкономит ваши силы и время. Доставка сетевого оборудования по всем городам Украины - Одесса, Киев, Харьков, Донецк, Херсон, Кривой Рог, Кировоград, Николаев, Днепропетровск, Запорожье, Винница, Чернигов, Луганск, Черкассы, Житомир, Хмельницкий, Львов, Тернополь, Краматорск, Новомосковск, Крым,а так же Приднестровье, Тирасполь, Молдова (Moldova) и другие. Также в нашем магазине Mstream можно приобрести аксессуары и дополнительное оборудование для wi fi сети: пигтейлы, коннектора, переходники, патч корды, крепления, уголки и мачта, грозозащиты ethernet и многое другое.

Для оформления заказа звоните по тел. (099)2284658, (098)0409074

Копирование любой информации с сайта без размещения активной обратной ссылки запрещено.

Украина, г.Одесса, ул. Пушкинская 69.

What’s new in 6.34.2 (2016-Feb-18 06:31):

*) dude — updated to the latest Release Candidate revision (v6.35rc11);

*) dude — (changes discussed here: http://forum.mikrotik.com/viewtopic.php?f=8&t=104395);

*) chr — fixed high rate limitation;

*) dhcpv6 client — fix pd hint with empty address;

*) ipsec — fix console peer aes enc algorithm display;

*) l2tp — ipsec peer & policy sometimes was not removed after l2tp interface disable;

*) log — try not to loose disk messages and warn if lost any;

*) lte — fix allowed bands for RBSXTLTE3-7;

*) pptp — fixed kernel crash when receiving fragmented packet with fragmented header;

*) proxy — store error.html on flash if it is available;

*) ssh — fixed connection stalling;

*) ssh — make export verbose work;

*) switch — make «sa-learning=yes» by default when adding Ingress VLAN Translation rules;

*) tile — fixed possible kernel failure with disabled watchdog timer caused by DDoS attack;

*) ups — fix waiting for AC power restore in hibernate mode;

*) winbox — added factory-firmware field to system/routerboard;

*) winbox — fixed email address saving;

*) winbox — fixed multi value field display (i.e. web proxy ports);

*) winbox — fixed incomplete ARP entries are not refreshed;

*) www — fixed www crash.

Как я понимаю здесь Сааб- главный ниндзя по Микротикам, и наверное вопрос к нему:

В сети я нашел как минимум две популярные книги по RouterOS. Это: "MikroTik RouterOS Book - RouterOS By Example" Стефэна Дисчера, и "Learn RouterOS 2nd Edition" Дэнниса Бёрджесса.

Собственно вопрос: а есть ли что-то по RouterOS на велико-могучем?

Молодой монах принял постриг, и в монастыре ему первым заданием было помогать остальным монахам переписывать от руки церковные уложения, псалмы, законы и т.п. Поработав так с недельку, наш монашек обратил внимание, что все монахи переписывают эти материалы с предыдущей копии, а не с оригинала. Подивившись этому факту, он выразил свое удивление

отцу-настоятелю: «Падре, ведь если кто-то допустил ошибку в первой копии, она же будет повторяться вечно, и ее никак не исправить, ибо не с чем сравнить!». «Хм, сын мой — ответил отец-настоятель,— вообще-то мы так делали столетиями… Но, в принципе, в твоих рассуждениях что-то есть!» — и с этими словами он спустился в подземелья, где в огромных сундуках хранились «первоисточники», столетиями же не открывавшиеся.

Когда прошли почти сутки со времени его исчезновения, обеспокоенный монашек спустился в те же подвалы на поиски святого отца. Он нашел его сразу — тот сидел перед громадным раскрытым томом из телячьей кожи, бился головой об острые камни подземелья и что-то нечленораздельно мычал. По покрытому грязью и ссадинами лицу его текла кровь, волосы спутались и взгляд был безумным. «Что с вами, святой отец? — вскричал потрясенный юноша,— Что случилось?!»

"Celebrate,— простонал отец-настоятель,— слово было:

c-e-l-e-b-r-a-t-e! А не «celibate»!!!" (celebrate — празднуй, радуйся; celibate — воздерживайся (сексуальное воздержание — одна из основ католицизма)

Мораль: читайте первоисточники, а не их толкование!

Как я понимаю здесь Сааб- главный ниндзя по Микротикам, и наверное вопрос к нему:

В сети я нашел как минимум две популярные книги по RouterOS. Это: "MikroTik RouterOS Book - RouterOS By Example" Стефэна Дисчера, и "Learn RouterOS 2nd Edition" Дэнниса Бёрджесса.

Собственно вопрос: а есть ли что-то по RouterOS на велико-могучем?

Молодой монах принял постриг, и в монастыре ему первым заданием было помогать остальным монахам переписывать от руки церковные уложения, псалмы, законы и т.п. Поработав так с недельку, наш монашек обратил внимание, что все монахи переписывают эти материалы с предыдущей копии, а не с оригинала. Подивившись этому факту, он выразил свое удивление

отцу-настоятелю: «Падре, ведь если кто-то допустил ошибку в первой копии, она же будет повторяться вечно, и ее никак не исправить, ибо не с чем сравнить!». «Хм, сын мой — ответил отец-настоятель,— вообще-то мы так делали столетиями… Но, в принципе, в твоих рассуждениях что-то есть!» — и с этими словами он спустился в подземелья, где в огромных сундуках хранились «первоисточники», столетиями же не открывавшиеся.

Когда прошли почти сутки со времени его исчезновения, обеспокоенный монашек спустился в те же подвалы на поиски святого отца. Он нашел его сразу — тот сидел перед громадным раскрытым томом из телячьей кожи, бился головой об острые камни подземелья и что-то нечленораздельно мычал. По покрытому грязью и ссадинами лицу его текла кровь, волосы спутались и взгляд был безумным. «Что с вами, святой отец? — вскричал потрясенный юноша,— Что случилось?!»

"Celebrate,— простонал отец-настоятель,— слово было:

c-e-l-e-b-r-a-t-e! А не «celibate»!!!" (celebrate — празднуй, радуйся; celibate — воздерживайся (сексуальное воздержание — одна из основ католицизма)

Мораль: читайте первоисточники, а не их толкование!

Если следовать вашему намеку, то вообше нада учить латвийский, чтобы 100% первоисточники. xD

RE:4erdeb002

Спасибо за ссылку. =)

Сообщение отредактировал koshak83: 18 января 2014 - 17:26

Добро пожаловать на Форум системных администраторов

Зарегистрируйтесь, чтобы получить доступ ко всем функциям форума. После регистрации и входа на форум Вы сможете создавать темы, отвечать на существующие темы, ставить репутацию коллегам, размещать обновления статуса, управлять профилем и многое другое. Это сообщение будет удалено, как только Вы войдёте в систему.

ВОЙТИ РЕГИСТРАЦИЯ

У вас отключен JavaScript. Некоторые возможности системы не будут работать. Пожалуйста, включите JavaScript для получения доступа ко всем функциям.

Начальная настройка на Mikrotik RouterOS

Автор КОТ. 16 Май 2015 19:35

Подключение к провайдеру

Подключение к провайдеру, одна из самых ответственных процедур в процессе настройки нового маршрутизатора. Однако эта процедура может проводиться не только в момент первичной настройки, но и в процессе использования устройства, например при смене провайдера или при подключении ко второму провайдеру, в качестве дополнительного или резервного канала Интернет. Кроме того, существует несколько возможных вариантов подключения и разных протоколов, которые используют провайдеры. Именно поэтому описание этого процесса, вынесено в отдельную статью, после прочтения которой, и окончания настройки подключения к провайдеру, возвращайтесь для продолжения первичной настройки.

Настройка локальной сети

Настройка локальной сети начинается с объединения Ethernet портов в режиме Swich. Для этого открываем раздел Interfaces и двойным кликом, открываем свойства интерфейса ether3, где на вкладке General, в качестве Master Port выбираем eather2. Повторяем эту процедуру для всех портов, которые нужно объеденить в коммутатор. Не забываем, что порт ether1 у нас остается для подключения к провайдеру.

Если ваш роутер оборудован беспроводным модулем Wi-Fi, то вы должны объединить наши проводные и беспроводные интерфейсы в сетевой мост. Если же в вашем роутере нет радиокарты, пропустите этот шаг и переходите к настройке IP адресов.

Откройте раздел Bridge и создайте новый мост при помощи кнопки “+” на вкладке Bridge. Yt Не меняя никаких параметров, сохраните новый мост.

Перейдите на вкладку Ports, где добавьте новый порт, кнопкой “+”.

Где на вкладке General выберите значение параметра Interface - ether2, а в качестве Bridge, выберите созданный нами мост bridge1.

И повторите процедуру, только для Interface - wlan2.

Далее мы должны назначить нашей сети IP адрес. Открываем раздел IP -> Addresses, и в открывшемся окне, при помощи кнопки “+” добавляем новые адреса, для нашей будущей сети.

И в случае если роутер поддерживает беспроводную связь и мы создали мост, то в качестве Interface мы выбираем наш мост, например bridge1, в противном случае, выбираем наш интерфейс свича, обычно это ether2.

Переходим к настройке DHCP сервера в нашем маршрутизаторе.

Переходим в раздел IP -> DHSP Server и нажимаем кнопку DHCP Setup. В открывшемся окне, в списке DHCP Server Interface, как и в предыдущем случае, выбираем мост bridge1, если он у нас есть, или ether2, если у нас нет беспроводных интерфейсов.

И нажимаем кнопку Next. Далее следуют несколько похожих шаков, после каждого, мы должны нажимать кнопку Next для продолжения.

Следующим пунктом следует сеть адресов для DHCP сервера, например 192.168.0.0/24

Потом адрес шлюза (как правило IP самого роутера, в нашем случае 192.168.0.1)

Следующий шаг, это диапазон IP адресов, которые будет раздавать DHCP сервер, например 192.168.0.2-192.168.0.100

Далее адреса DNS серверов, если вы уже подключились к провайдеру, то они будут автоматически подставлены.

И последним, будет время для резервирования IP адресов.

После чего, настройка будет завершена.

Преамбула:

Я сам не так давно занялся плотным изучением (и применением) RouterOS как на устройствах производства Mikrotik, так и на x86. В связи с этим, столкнулся с тем, что информация очень разрознена (капля в одном месте, еще несколько - в другом), и на разных языках. Есть конечно WIKI самого Mikrotik, но там информация зачастую чисто теоретическая или неполная. Предлагаю всем делиться практическими наработками по настройке и реализации разных сценариев обработки и маршрутизации трафика.

Убедительная просьба: писать в тему только замечания по существу или рекомендации, проверенные лично вами на практике. Тема будет постоянно модерироваться и сводиться в некое подобие практического руководства по RouterOS. Начнем.

Раздел 1. Базовая настройка.

Глава 1.1. Настройки по умолчанию.

Устройства Mikrotik "из коробки" обычно настроены следующим образом:

- Порт N1, он-же ether1-gateway, настроен на подключение к провайдеру (аналог порта WAN или Internet в устройствах других производителей) по DHCP, остальные порты настроены как свич и предназначены для подключения устройств вашей локальной сети.

- По умолчанию включен NAT.

- Firewall настроен таким образом, чтобы пропускать из локалки наружу любой трафик, а снаружи только тот, который запрашивался локальными хостами, а также Ping.

- Локальный DHCP включен и выдает адреса из подсети 192.168.88.0/24, в качестве шлюза и DNS выступает адрес самого Mikrotik (192.168.88.1/24).

- Включен кеширующий DNS-сервер, который в качестве вышестоящих DNS-серверов использует адреса, полученные от вашего провайдера по DHCP.

Если вам просто нужно раздать интернет на несколько компьютеров и ваш провайдер работает по DHCP, то ваша задача сводится к тому, чтобы правильно подключить кабели. Но обычно устройства Mikrotik покупают не для решения таких простых задач ))

Глава 1.2. Настройка подключения PPPoE к провайдеру (через winbox).

1.2.1. Идем в "PPP" на вкладку "Interfaces", нажимаем значок "+" и в меню выбираем "PPPoE Client".

1.2.2. В появившемся окне вводим следующие настройки:

Вкладка "General":

- Name: название подключения. Можно оставить по умолчанию (pppoe-out1) или изменить как вам нравится. Кириллицу использовать не рекомендуется.

- Max MTU и Max MRU: поищите в инструкции, которую вам должен был выдать провайдер. Если не найдете - оставляйте по умолчанию.

- Interfaces: выбираем порт, который подключен к сети провайдера (по умолчанию ether1-gateway).

Вкладка "Dial-Out":

- Service: обычно эта информация выдается провайдером, поищите в договоре или в инструкции по настройке. Если не указать здесь ничего, то Mikrotik будет пытаться установить связь с любым доступным PPPoE-сервером.

- User: ваше имя пользователя, которое вы согласовали с провайдером или которое вам выдал провайдер.

- Password: ваш пароль доступа к сети провайдера.

- Profile: профиль безопасности. Если шифрование для вас не важно, можно оставить default, если обязательно - нужно переключить на default-encruption. Если не уверены, что выбрать - узнайте у провайдера, используется ли шифрование.

- Dial on Demand: установите этот флажок, если вы хотите, чтобы Mikrotik подключался к провайдеру только если с одного из ваших устройств запрошено подключение к интернет. И держал соединение отключенным, если выход в интернет никому не требуется.

- Add Default Route: использовать ли шлюз, предоставляемый провайдером, в качестве шлюза по умолчанию. По умолчанию включено и должно быть включено, если вы используете это подключение для доступа к интернет.

- Use Peer DNS: использовать ли предоставляемые провайдером адреса DNS-серверов. Если вы хотите использовать адреса, предоставляемые провайдером и не планируете использовать альтернативные DNS (либо использовать провайдерские вместе с альтернативными), то включите этот флажок.

- Allow: если в выданных провайдером настройках не указаны протоколы авторизации, то можно оставить без изменений. Если указаны, то оставьте только указанные провайдером. Большинство провайдеров используют mschap2.

Вкладки Status и Trafic информационные и на них ничего настраивать не нужно.

Для проверки доступности PPPoE-сервера провайдера можно использовать кнопку PPPoE Scan, расположенную справа.

Обязательно нажимаем "OK" для сохранения настроек и идем дальше.

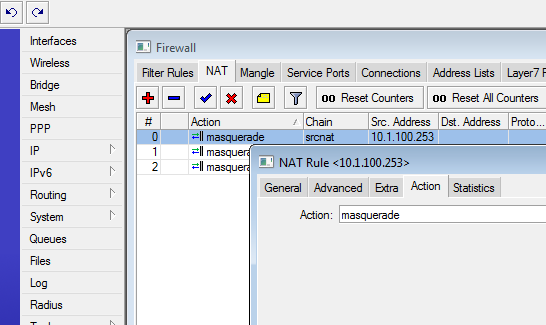

1.2.3. Идем в "IP", затем "Firewall" и переходим на вкладку "NAT".

Если у вас здесь стоят настройки по умолчанию, то их нужно изменить следующим образом: в пункте "Out Interface" выбрать только что созданный и названный вами интерфейс PPPoE (если вы использовали имя по умолчанию, то "pppoe-out1").

На этом настройка подключения PPPoE завершена.

Последний раз редактировалось Algon; 25.03.2013 в 10:26.

Глава 1.3. Настройка Mikrotik для доступа в интернет по PPPtP VPN (через winbox). L2TP настраивается аналогично.

1.3.1. Идем в "PPP" на вкладку "Interfaces", нажимаем значок "+" и в меню выбираем "PPTP Client" (или "L2TP Client", в случае если будет использоваться L2TP).

1.3.2. В появившемся окне вводим следующие настройки:

Вкладка "General":

- Name: название подключения. Можно оставить по умолчанию (pptp-out1) или изменить как вам нравится. Кириллицу использовать не рекомендуется.

- Max MTU и Max MRU: поищите в инструкции, которую вам должен был выдать провайдер. Если не найдете - оставляйте по умолчанию.

Вкладка "Dial-Out":

- Connect To: вводим IP-адрес или доменное имя PPTP-сервера провайдера, которое выдал вам провайдер для настройки подключения.

- User: ваше имя пользователя, которое вы согласовали с провайдером или которое вам выдал провайдер.

- Password: ваш пароль доступа к сети провайдера.

- Profile: профиль безопасности. Если шифрование для вас не важно, можно оставить default, если обязательно - нужно переключить на default-encruption. Если не уверены, что выбрать - узнайте у провайдера, используется ли шифрование.

- Dial on Demand: установите этот флажок, если вы хотите, чтобы Mikrotik подключался к провайдеру только если с одного из ваших устройств запрошено подключение к интернет. И держал соединение отключенным, если выход в интернет никому не требуется.

- Add Default Route: использовать ли шлюз, предоставляемый провайдером, в качестве шлюза по умолчанию. Должно быть включено, если вы используете это подключение для доступа к интернет.

- Allow: если в выданных провайдером настройках не указаны протоколы авторизации, то можно оставить без изменений. Если указаны, то оставьте только указанные провайдером. Большинство провайдеров используют mschap2.

Вкладки Status и Trafic информационные и на них ничего настраивать не нужно.

Обязательно нажимаем "OK" для сохранения настроек и идем дальше.

1.3.3. Идем в "IP", выбираем "Firewall" и переходим на вкладку "NAT".

Если у вас здесь стоят настройки по умолчанию, то их нужно изменить следующим образом: в пункте "Out Interface" выбрать только что созданный и названный вами интерфейс PPPTP (если вы использовали имя по умолчанию, то "pptp-out1"). Нажимаем "OK".

На этом настройка подключения PPTP завершена.

Последний раз редактировалось Algon; 25.03.2013 в 10:27.

Глава 1.4. Настройка Mikrotik для работы с несколькими локальными подсетями (через winbox).

Для чего это нужно? Например, вы администратор небольшой локальной сети, состоящей из нескольких сегментов. Либо вы хотите свою домашнюю сеть разбить на две части, одну с полным доступом к любым интернет-ресурсам, другую с ограниченным доступом, например для детей (это можно сделать и другими способами, но сейчас мы рассмотрим именно вариант разделения с помощью подсетей).

Имеется:

- уже настроенное и работающее подключение к интернет.

- кабель провайдера подключен к порту №1 (ether1-gateway).

- кабели от устройств первой подсети подключены к портам №2,3 (ether2-master-local, ether3-slave-local). Эта подсеть будет иметь дефолтные адреса 192.168.88.0/24. Компьютер, с которого производится настройка, подключен к одному из этих портов.

- кабели от устройств второй подсети подключены к портам №4,5 (ether4-slave-local, ether5-slave-local). Эта подсеть будет иметь адреса 192.168.89.0/24.

1.4.1. Первое, что нужно сделать, это вывести порты N4,5 из состава внутреннего свича, чтобы назначить им настройки другой подсети. Для этого идем в "Intarfaces" на вкладку "Interface" и открываем настройки нужного порта (например ether4-slave-local).

Вкладка General:

- Name: для удобства изменяем имя порта, например на "ether4-net89-local".

- MTU: без необходимости не трогаем.

- ARP: enabled. Разрешаем работу через этот порт протоколу ARP.

- Master Port: none. Выводим этот порт из свича.

Остальные настройки без необходимости не меняем.

Не забываем сохранять настройки, нажав "OK".

Проделываем эту-же процедуру для порта ether5-slave-local, переименовываем его соответственно в "ether5-net89-local".

1.4.2. Порты выведены из свича, теперь нужно создать между ними мост для того, чтобы эти порты работали как отдельный свич и пропускали трафик внутри подсети.

Идем в "Bridge" на вкладку "Bridge" и создаем новый мост между портами, нажав "+".

- Name: имя моста, например "net89".

- MTU: без необходимости не трогаем.

- ARP: enabled. Разрешаем работу через мост порт протоколу ARP.

Нажимаем "OK" и переходим к вкладке "Ports", где нужно указать, какие именно порты будут участвовать в этом мосте. Нажимаем "+".

- Intarface: выбираем порт, который нужно добавить в мост, например "ether4-net89-local".

- Bridge: выбираем созданный нами "net89".

Остальные настройки без необходимости не трогаем. Для других портов, которые также планируется использовать в этой подсети, повторяем процедуру, указывая их имена (в нашем примере повторяем для "ether5-net89-local").

1.4.3. Теперь необходимо для этого моста назначить IP-адрес, чтобы устройства этой подсети могли работать с Mikrotik и с интернет. Идем в "IP" - "Addresses" и нажимаем "+".

- Address: назначаем IP-адрес, в нашем примере 192.168.89.1/24

- Network: это поле можно не заполнять, сюда будет автоматически вставлено значение 192.168.89.0.

- Interface: здесь выбираем созданный нами мост "net89".

Сохраняемся.

1.4.4. Если вам необходимо, чтобы устройства из этой подсети получали IP-адреса и настройки автоматически, то необходимо настроить отдельный DHCP-сервер. Если адреса будут динамическими, то начинаем настройку с настройки пула адресов. Если адреса планируется использовать только статические, то создание пула можно пропустить и перейти сразу к пункту 1.4.5.

Для создания пула динамических адресов, идем в "IP" - "Pool", здесь мы видим пул адресов нашей первой подсети 192.168.88.0, нам нужно создать аналогичный для подсети 192.168.89.0. Нажимаем "+".

- Name: назовем например "pool89".

- Addresses: например выделим 151 IP-адрес, "192.168.89.100-192.168.89.250".

- Next Pool: если сервер должен выдавать аддреса только из этого диапазона, то "none".

Сохраняемся.

1.4.5. Задаем настройки подсети, которые будут выдаваться устройствам. Для этого идем в "IP" - "DHCP Server" и переходим на вкладку "Networks". Нажимаем "+".

- Address: Адрес подсети, в которой будет работать этот DHCP-сервер. "192.168.89.0/24"

- Gateway: адрес Mikrotik в этой подсети, "192.168.89.1".

- DNS Servers: указываем адрес Mikrotik "192.168.89.1" и при необходимости дополнительные серверы, например провайдерские, OpenDNS или Google DNS.

Сохраняемся.

1.4.6. Создаем и включаем собственно сам DHCP-сервер. Для этого в "IP" - "DHCP Server" переходим на вкладку "DHCP" и нажимаем "+".

- Name: имя сервера, например "server89".

- Interface: выбираем наш мост "net89".

- Lease Time: на сколько времени будет назначаться устройствам IP-адрес. По умолчанию трое суток.

- Address Pool: для динамических адресов (если был создан пул в пункте 1.4.4) указываем название этого пула "pool89". Если пул не создавали, оставляем "static-only".

Остальные настройки в большинстве случаев можно оставить по умолчанию. Сохраняемся.

На этом всё, мы получили 2 подсети с адресами "192.168.88.0/24" и "192.168.89.0/24", с которыми можно работать по отдельности (например в Firewall), настроили для новой подсети DHCP. Если всё сделано правильно, то сразу должна работать маршрутизация между этими двумя подсетями и обе подсети должны иметь доступ в интернет.

Последний раз редактировалось Algon; 24.03.2013 в 16:26.

Глава 1.5. Настройка Mikrotik для работы с несколькими провайдерами (через winbox). Вариант резервирования каналов.

Имеется:

- Провайдер1, подключен к порту №1, настроено и проверено подключение к интернет. Это подключение будет основным.

- Провайдер2, подключен к порту №3, порт выведен из свича, настроено и проверено подключение к интернет (как вывести порт из свича, смотрите в п. 1.4.1). Это подключение будет резервным.

- Порт №2 (ether2-master-local) - мастер порт внутреннего свича, оставляем его так для минимизации изменений настроек.

- Устальные порты настроены как slave (по умолчанию).

- Устройства локальной сети можно подключеть к любым портам, кроме 1 и 3.

1.5.1. Если у вас статические IP-адреса от обоих провайдеров, то простейшая настройка резервирования сводится к установке приоритетов маршрутов на первого и второго провайдера. Идем в "IP" - "Routes" и для маршрута на Провайдера1 указываем следующие настройки:

- Dst. Address: оставляем без изменений.

- Gateway: без изменений.

- Check Gateway: ping

- Type: unicast

- Distance:5

Остальное без изменений. В настройках маршрута на Провайдера2 указываем аналогичные настройки, за исключением "Distance: 10".

При такой схеме весь трафик будет идти через Провайдера1, канал на Провайдера 2 будет резервным. Шлюзы обоих провайдеров будут периодически пинговаться, и при недоступности шлюза Провайдера1 маршрут на него будет отключен, а трафик пойдет по маршруту на Провайдера2.

1.5.2. Если у вас динамические IP-адреса (DHCP), то необходимо зайти в "IP" - "DHCP Client" и в настройках Провайдера1 указать "Default Route Distance: 5", а в настройках Провайдера2 "Default Route Distance: 10". Эффект будет таким-же, как и в предыдущем пункте. Проверка доступности шлюзов в этом случае осуществляется автоматически.

1.5.3. Если у вас какой-либо из вариантов PPP-подключения (PPPoE, PPTP, L2TP) либо разные провайдеры используют подключения разных типов, то необходимо в настройках VPN-подключений отключить автоматическое добавление шлюза по умолчанию (параметр Add Default Route), маршруты создать вручную и настроить как в п. 1.5.1, только в качестве шлюза указывать имя соответствующего PPP-интерфейса.

Последний раз редактировалось Algon; 25.03.2013 в 08:39.

![]()

Глава 1.6. Настройка Mikrotik для работы с несколькими провайдерами. Равномерное или кратное распределение трафика.

Сразу хочу предупредить, что данный вариант обладает некоторыми очень существенными недостатками, которые на практике делают его применение не имеющим смысла. Основной недостаток состоит в том, что трафик от каждого локального пользователя распределяется на все внешние каналы (в интернет). В итоге все протоколы, имеющие привязку к IP-адресу, работают некорректно, так как внешний ("белый") IP пользователя постоянно меняется. Поэтому привожу его просто в качестве примера реализации.

Данный способ также не работает без использования сложных скриптов при подключении к провайдерам по DHCP, так как маршрут в интернет настраивается вручную, а при смене IP-адреса и шлюза требует соответствующей корректировки.

1.6.1. Сначала необходимо отключить автоматическое добавление маршрутов в интернет, если оно у вас включено.

1.6.2. Создаем новый маршрут в интернет:

"IP" - "Routes" - "+"

- Dst. Address: 0.0.0.0/0

- Gateway: здесь необходимо указать шлюз первого провайдера или имя первого подключения PPP.

Нажимаем стрелку вниз напротив поля "Gateway", открывается еще одна строка для ввода шлюза.

- Gateway: здесь необходимо указать шлюз второго провайдера или имя второго подключения PPP.

В итоге должно получиться примерно следующее:

В данном примере доступность шлюзов дополнительно проверяется при помощи Ping, маршрутизация на недоступный шлюз будет автоматически отключена, а весь трафик пойдет через доступный.

1.6.3. Неравномерное (кратное) распределение трафика делается подобным образом.

В данном примере распределение трафика между шлюзами будет составлять примерно 1:2.

![]()

Глава 1.7. Настройка Mikrotik для работы с несколькими провайдерами. Распределение трафика на основе групп локальных IP-адресов, подсетей, портов и т.п..

Так как в этом способе пользователь или устройство, или их группа (IP-адрес, подсеть, порт, VLAN и т.п.) привязывается к определенному внешнему интерфейсу (в интернет), то он имеет свои преимущества и недостатки. Среди преимуществ корректная работа всех протоколов (поскольку внешний IP пользователя или группы не меняется в процессе работы). Среди недостатков - невозможность добиться равномерного или кратного распределения нагрузки на внешние каналы в каждый момент времени, так как трафик от каждого конкретного пользователя не является константой. Для работы с типом подключения DHCP - необходимы дополнительные скрипты, которые будут обрабатывать изменение IP-адреса и адреса шлюза.

Данный способ состоит из двух основных частей:

- Маркировка маршрута

- Назначение промаркированного маршрута шлюзу.

1.7.1.1. Пример маркировки для распределения трафика на основе групп IP-адресов.

Для начала необходимо создать группы и добавить в них IP-адреса. Это делается в "IP" - "Firewall" - "Address List":

Получаем две группы IP-адресов, "Buhgalteria" и "Otdel_Marketinga". Теперь необходимо промаркировать их трафик для отправки через разные внешние каналы. Идем в "IP" - "Firewall" - "Mangle".

Вкладка General:

- Chain: prerouting

Вкладка Advanced:

- Src. Address List: выбираем нужную группу, например "Buhgalteria".

Вкладка Action:

- Action: Mark Routing

- New Routing Mark: задаем условное имя маршрута, например "to_provider1".

- Passthrough: если предполагается еще какая-либо обработка трафика, то ставим птичку, если нет - убираем.

Аналогичным образом маркируем маршрут для второй группы "Otdel_Marketinga", задав New Routing Mark: to_provider2

Примечание: добавлять IP-адрес в какую-либо группу можно непосредственно из DHCP-сервера, если вы используете назначение постоянных адресов (Static IP).

1.7.1.2. Пример маркировки для распределения трафика на основе подсетей.

Допустим, имеется две подсети, которые были нами созданы в Главе 1.4. Необходимо промаркировать их трафик для отправки через разные внешние каналы. Идем в "IP" - "Firewall" - "Mangle".

Вкладка General:

- Chain: prerouting

- Src. Address: вводим адрес нашей первой подсети 192.168.88.0/24

Вкладка Action:

- Action: Mark Routing

- New Routing Mark: задаем условное имя маршрута, например "to_provider1".

- Passthrough: если предполагается еще какая-либо обработка трафика, то ставим птичку, если нет - убираем.

Аналогичным образом маркируем маршрут для второй подсети 192.168.89.0.24, задав New Routing Mark: to_provider2

1.7.1.3. Маркировка на основе портов или VLAN осуществляется способом, схожим с п.1.7.1.2. только вместо "Src. Address" необходимо использовать "In. Interface" и выбрать необходимый интерфейс.

1.7.2. Распределение промаркированного трафика на разные интерфейсы.

Сначала необходимо отключить автоматическое добавление маршрутов в интернет, если оно у вас включено.

Затем идем в IP - Firewall - Route и проверяем, что маршруты на 0.0.0.0/0 отсутствуют. Создаем новый маршрут:

- Dst. Address: 0.0.0.0/0

- Gateway: здесь указываем шлюз первого провайдера либо название интерфейса (в случае PPP-подключения).

При необходимости можно добавить проверку доступности шлюза при помощи ping или arp.

- Distance: 3

- Routing Mark: выбираем "to_provider1"

Аналогичным образом создаем правило для второго провайдера, указав соответственно его Gateway и выбрав маркировку маршрута "to_provider2".

1.7.3. Обработка отказа одного из внешних каналов.

В случае отказа одного из внешних каналов, добавляем резервные маршруты согласно Главе 1.5.

Последний раз редактировалось Algon; 02.04.2013 в 12:27.

Глава 1.8 Проброс "белого" (реального, внешнего) IP в локальную сеть .

Это нужно, если вышестоящий провайдер выдал вам подсеть "белых" IP-адресов. Один адрес оставляем как адрес самого Микротика, второй адрес обычно это шлюз провайдера, остальные можем выдать клиентам в локальной сети.

Допустим, ваша локальная сеть 192.168.1.0/24, локальный адрес Микротика 192.168.1.1.

Способ 1, при помощи NAT .

В этом примере пробрасываем интернет-адрес 195.195.195.195 на локальный адрес 192.168.1.11. Для практического использования меняем адреса на свои.

Первое правило NAT меняет во всех пакетах, идущих в Интернет (исключая сеть 192.168.1.0/24) локальный адрес 192.168.1.11 на 195.195.195.195

Второе правило все пакеты, приходящие на адрес 195.195.195.195 отправляет на 192.168.1.11.

Эти правила должны находиться выше основного правила NAT (masquerade).

И последнее действие назначает адрес 195.195.195.195, как дополнительный, внешнему интерфейсу Микротика. Это необходимо для того, чтобы Микротик принимал входящие пакеты с таким адресом.

Отличие этого способа заключается в том, что клиент видит как локальную сеть (и соответственно виден внутри сети), так и интернет. Устройство с локальным адресом 192.168.1.11 полностью доступно извне сети по адресу 195.195.195.195. При этом фактически находится за NAT и Firewall, что позволяет применять к трафику этого клиента другие правила обработки трафика, шейпер и т.п..

Способ 2, при помощи создания моста между интерфейсами (Bridge) .

Допустим, порт, подключенный к провайдеру, это ether1-gateway, а клиент подключен через порт ether2-local.

В этом примере мы создали мост между внешним и внутренним интерфейсами.

Далее нужно просто назначить на нужном локальном устройстве "белый" IP-адрес, в качестве шлюза указать шлюз провайдера (а не Микротик), DNS-серверы либо провайдерские, либо открытые альтернативные. Всё это можно сделать как вручную, так и назначить клиенту при помощи DHCP.

Среди преимуществ данного способа можно назвать то, что получаем "белый" IP прямо на клиентском устройстве.

Среди недостатков то, что мы выпускаем клиента практически напрямую в Интернет, на его трафик не действуют Simple Queues, а настройки NAT, Firewall (и некоторые другие) необходимо делать отдельные от общих правил, действующих на остальную сеть.

Последний раз редактировалось Algon; 03.04.2014 в 15:10.

Сети на базе стандарта 802.11abgn, оборудование Mikrotik, Ubiquiti.

Если хотите получить консультацию в сжатые сроки, стучите в ICQ.

Глава 1.9 Настройка основных типов PPP-серверов.

1.9.1 Настройка PPtP-сервера Mikrotik.

Обычно используется для подключения к Mikrotik удаленных клиентов (через Интернет). Реже для подключения локальных пользователей или других задач.

1.9.1.1 Сначала необходимо настроить профили подключений:

"PPP" - "Profiles"

По умолчанию видим два профиля, один с обязательным шифрованием данных, второй нет.

Настраиваем нужный профиль или создаем новый.

Основные настройки:

Name - имя профиля

- Local Address: адрес, который будет использовать Mikrotik в качестве сервера PPtP.

- Remote Address: адрес, который будет назначен подключившемуся клиенту. Если клиентов планируется несколько, то это поле нужно оставить пустым, а адреса назначать в Secrets.

- Bridge, Bridge Port Priority, Bridge Path Cost: к какому внутреннему мосту и с какими параметрами будет подключен клиент. Обычно используется для предоставления клиенту доступа в локальную сеть.

- Incoming Filter, Outgoing Filter: какие chain-фильтры будут использоваться при подключении клиента. Если не знаете, что это такое - оставьте поля пустыми.

- Address List: в какой Address List будет добавлен подключившийся клиент.

- DNS Server: адрес сервера DNS, который будет отправлен подключившемуся клиенту (принцип тот-же, как при назначении адресов по DHCP). Обычно это адрес, который указали в поле Local Address, можно здесь указать еще несколько адресов серверов DNS.

- WINS Server: если у вас в сети он есть, можете указать адрес. Если нет, оставьте это поле пустым.

Настройки протоколов:

- Use MPLS: использовать ли механизм MPLS. При "default" определяется клиентом, "no" никогда не использовать, "yes" согласование с клиентом, "required" использовать всегда.

- Use Compression: использовать ли сжатие данных. Имеет смысл включать только при очень медленных каналах.

- Use VJ Compression: использовать ли сжатие заголовков TCP/IP. Актуально только для медленных каналов.

- Use Encruption: использовать ли шифрование данных. При "default" определяется клиентом, "no" никогда не использовать, "yes" согласование с клиентом, "required" использовать всегда (без шифрования доступ не будет разрешен).

Настройки лимитов пользовательской сессии:

- Session Timeout: ограничение времени одной клиентской сессии. По истечении этого времени сессия будет сброшена.

- Idle Timeout: ограничение времени бездействия. Подключение будет сброшено, если по нему нет активности в течение указанного времени.

- Rate Limit (rx/tx): общее ограничение скорости подключения.

- Only One: если установлено "yes", то пользователю будет разрешено только одно подключение в один момент времени.

Настройки шейпера:

Эту вкладку стоит испльзовать только в том случае, если вы хотите создавать правила шейпера динамически.

- Insert Queue Before: можно указать, где именно размещать шейпер.

- Parent Queue: "родительское" правило очереди.

- Queue Type: тип очереди.1.9.1.2 Включаем собственно сам PPtP-сервер:

"PPP" - "Interface" - "PPTP Server"

- enabled: включен или нет PPtP-сервер.

- Max MTU: максимально допустимое значение MTU.

- Max MRU: максимально допустимое значение MRU.

- MRRU: максимальный допустимый размер входящего пакета данных.

- Keepalive Timeout: ограничение времени активных подключений (по умолчанию).

- Default Profile: профиль, который будет использоваться по умолчанию.

- Authentication: разрешенные типы авторизации.

1.9.1.3 Приступаем к настройкам пользователей.

"PPP" - "Secrets"

- Name: имя пользователя (логин, username).

- Password: пароль пользователя.

- Service: выбираем, на какие серверы (по каким протоколам) PPP этому пользователю разрешено подключение.

- Caller ID: идентификатор подключения, если не знаете что это - оставьте пустым.

- Profile: профиль, который будет назначен этому пользователю (данная настройка является приоритетной по отношению к настройкам сервера).

- Local Address: адрес, который будет использовать Mikrotik при этом подключении (данная настройка является приоритетной по отношению к настройкам профиля).

- Remote Address: адрес, который будет выдан пользователю при подключении.

- Routes: если через это подключение нужно маршрутизировать исходящие пакеты, указываем, куда именно. Обычно используется в том случае, если PPtP используется для связи между сетями.

- Limit Bytes In: максимальное количество входящиего (от пользователя) трафика в байтах. При превышении пользователь будет блокирован.

- Limit Bytes Out: максимальное количество исходящего (к пользователю) трафика в байтах. При превышении пользователь будет блокирован.

- Last Logged Out: время последнего отключения. Информационное поле.

1.9.2 Настройка PPPoE-сервера Mikrotik.

Используется исключительно для подключения к Mikrotik локальных клиентов.

Все настройки аналогичны PPtP, за исключением самого сервера.

"PPP" - "PPPoE Servers"

- Service Name: имя службы (название сервера).

- Interface: интерфейс, на котором сервер будет принимать входящие подключения. Для каждого интерфейса необходимо создавать отдельный сервер.

- Max MTU: максимально допустимое значение MTU.

- Max MRU: максимально допустимое значение MRU.

- MRRU: максимальный допустимый размер входящего пакета данных.

- Keepalive Timeout: ограничение времени активных подключений (по умолчанию).

- Default Profile: профиль, который будет использоваться по умолчанию.

- One Session Per Host: установите флажок, если с одного устройства разрешено только одно подключение. Если нет, установите параметр Max Session.

- Authentication: разрешенные типы авторизации.

Особенности использования PPPoE-серверов в Mikrotik.

Если у вас Mikrotik со встроенным свичем и один порт настроен как master, остальные slave, достаточно создать PPPoE-сервер только для порта master. Порты slave также будут принимать подключения к этому серверу.

Аналогично, если несколько интерфейсов объединены в мост (bridge), то достаточно создать PPPoE-сервер для этого моста. Подключения к нему будут приниматься на всех интерфейсах, входящих в мост.

На одном интерфейсе можно создать несколько PPPoE-серверов, отличающихся именем службы (Service Name). В этом случае то, к какой именно службе будет подключен клиент, определяется настройками имени службы на клиентском устройстве. Если на клиентском устройстве имя службы не определено, то клиент будет подключен к службе, первой ответившей на запрос.

Внимание! Не стоит создавать PPPoE-серверы на интернет-интерфейсах или интерфейсах, подключенных к локальной сети провайдера. Это может привести к неприятным последствиям как для провайдера, так и для вас.

1.9.3 Остальные PPP-серверы настраиваются аналогично PPtP или PPPoE, за исключением некоторых специфических параметров.

Последний раз редактировалось Algon; 21.04.2014 в 14:08.

Сети на базе стандарта 802.11abgn, оборудование Mikrotik, Ubiquiti.

Если хотите получить консультацию в сжатые сроки, стучите в ICQ.

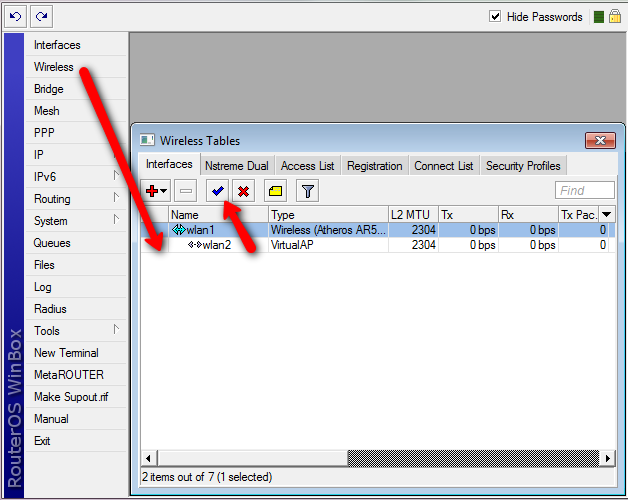

Глава 2.1 Wireless-интерфейсы Mikrotik

Режимы работы и функциональные возможности беспроводных интерфейсов Mikrotik несколько отличаются в зависимости от модели устройства, уровня лицензии RouterOS и установленных дополнительных пакетов. Далее мы рассмотрим основные режимы работы, значение настроек, а затем последует пример построения беспроводного линка на Mikrotik.

2.1.1 Режимы работы

- alignment-only: Используется для юстировки антенн. В этом режиме ТД непрерывно транслирует в эфир основную информацию о себе.

- ap bridge: Основной режим работы как "прозрачной" точки доступа. Для использования этого режима требуется лицензия не ниже Level 4 (WISP).

- bridge: Режим "прозрачного" радиомоста (PtP). Возможно подключение только одного клиента.

- nstreme dual slave: Используется для построения специального линка на базе проприетарного протокола nstreme, при котором один радиомодуль передает трафик (TX), а другой только принимает (RX). Может использоваться только в устройствах с несколькими wifi-модулями.

- station: Режим "непрозрачной" беспроводной станции. Обычно используется, если клиентская точка выполняет функции роутера.

- station bridge: "Прозрачный" клиент. Обычно используется как клиент PtP-линка или "прозрачная" клиентская станция (без функций роутера).

- station pseudobridge: Режим трансляции MAC-адресов (MAC NAT). Может использоваться совместно с мостом между интерфейсами.

- station pseudobridge clone: Аналогичен режиму station pseudobridge, но в этом режиме MAC-адрес, используемый для трансляции, используется так-же и для подключения к AP.

- station wds: Режим клиента распределенной беспроводной сети. Дополнительно создается WDS-интерфейс, по которому собственно и передаются данные. Требует также наличия WDS-интерфейса на AP.

- wds slave: Совмещение режимов station wds и ap bridge. Используется для построения распределенных сетей, где точки доступа связаны между собой по WiFi. Работает с тем-же SSID и на той-же частоте, что и другие AP, входящие в распределенную сеть.

Примечание: Режим WDS основан на проприетарной реализации и не совместим с режимом WDS на оборудовании других производителей.

2.1.2 Вкладка "General". Основные настройки интерфейса.

Примечание: здесь и далее приводятся значения настроек, доступных в Adwanced Mode. Если у вас недоступна значительная часть этих настроек, переключитесь из Simple в Advanced Mode.

- Name: Имя интерфейса.

- Type: Тип радиоинтерфейса. Информационное поле.

- MTU: Базовое значение MTU.

- L2 MTU: Текущее значение Layer 2 MTU. Информационное поле.

- MAC Address: МАС-адрес интерфейса.

- ARP: Определяет использование на данном интерфейсе функций ARP. Возможные значения enabled/disabled/proxy-arp/reply-only (разрешено/запрещено/ARP-прокси/только ответ).

- Chip Info: Служебная информация о радиокарте. Информационное поле.

- PCI Info: Информация о шине PCI. Используется в том случае, если радиокарта установлена на шине PCI. Информационное поле.

2.1.3 Вкладка "Wireless". Основные настройки беспроводной сети.

- Mode: Режим работы (см. 2.1.1).

- Band: Диапазон и стандарт (например 5GHz-A/N).

- Channel Width: Характеристики используемой полосы частот. Основные значения: 5MHz, 10MHz, 20MHz, 20/40MHz HT Above (с расширением полосы вверх по частоте), 20/40MHz HT Below (с расширением полосы вниз по частоте).

Примечание: При использовании чипсета с поддержкой нестандартной ширины полосы и дополнительной лицензии Extra-Channel, доступна произвольная ширина полосы (от 1 до 60MHz) .

- Frequency: Основная частота или преднастроенный (на вкладке Wireless Tables - Channels) канал.

Примечание: в RouterOS все частоты указываются как основная (базовая) частота без учета ширины полосы. Например, если указана частота 5180 и ширина полосы 20MHz, то нужно иметь в виду, что ваш линк займет частоты с 5170 по 5190. А при настройке полосы "20/40MHz HT Above", этот линк займет частоты с 5170 по 5210 (реально даже чуть больше).

- SSID: Идентификатор беспроводной сети.

- Radio Name: Название устройства беспроводной сети. Отображается, например, при сканировании эфира другими устройствами или в таблице регистрации беспроводных устройств на удаленном устройстве.

- Scan List: Рабочий диапазон частот. В этом диапазоне Mikrotik производит сканирование эфира, мониторинг загрузки каналов и т.д. Возможные значения:

а) "default" - рабочий диапазон определяется настройками региона.

б) Фиксированная частота (например, 5180) в MHz.

в) Полоса частот "от" и "до" (например, 5150-5250) в MHz.

г) Канал или скан-лист, настроенный на вкладке Wireless Tables - Channels.

- Wireless Protocol: Протокол беспроводной связи. Возможные значения:

а) any - любой поддерживаемый (автовыбор).

б) 802.11 - только стандартные протоколы 802.11abgn. Обычно используется для совместимости с оборудованием других производителей.

в) nstreme - "фирменный" (проприетарный) протокол Mikrotik, характеризующийся высокой скоростью потока данных в одну сторону (RX или TX).

г) nv2 - "фирменный" (проприетарный) протокол Mikrotik, характеризующийся высокой скоростью при работе в дуплексе или работе в режиме PtMP (точка-многоточка).

д) nv2 nstreme - автовыбор из "фирменных" протоколов.

е) nv2 nstreme 802.11 - автовыбор протокола из перечисленных.

ж) unspecified - то же, что и "any".

- Security Profile: Профиль безопасности, настраивается в Wireless Table - Security Profiles. Можно настроить по своему усмотрению стандартный или создать свой.

- Frequency Mode: Региональные ограничения. Варианты:

a) regulatory-domain - ограничение доступных каналов (частот) и максимальной мощности передатчика в соответствии с законодательством выбранного региона.

б) manual-txpower - аналогично, но без ограничения максимальной мощности.

в) superchannel - тестовый режим, доступны все каналы (частоты), поддерживаемые радиокартой, а также максимальная поддерживаемая мощность.

- Country: Выбор региона.

- Antenna Gain: Коэффициент усиления антенны в dBi. При использовании внешней антенны желательно делать поправку на потери в кабеле и разъемах.

- DFS Mode: Динамический выбор частоты (Dynamic Frequency Selection) из списка частот, указанных в Scan List. Варианты:

а) none - DFS отключен (постоянная частота).

б) no radar detect - выбор частоты с наименьшим количеством обнаруженных сетей.

в) radar detect - выбор частоты с наименьшим количеством обнаруженных сетей и ее использование в том случае, если в течение 60 секунд не было обнаружено сигналов радара. Если такой сигнал был обнаружен - продолжить поиск на других частотах.

- Proprietary Extensions: Режим совместимости со старыми версиями RouterOS (до версии 2.9.25). "post-2.9.25" выключен, "pre-2.9.25" включен.

- WMM Support: enable/disable/required (включен/выключен/обязателен). Поддержка Wi-Fi Multimedia .

- Bridge Mode: Разрешено ли клиентам использование режима station bridge (настройка активна только в режимах AP).

- Default AP TX Rate: Ограничение скорости со стороны AP для подключений, которых нет в Access List (бит/сек. 0 - без ограничений).

- Default Client TX Rate: Ограничение скорости со стороны клиента для подключений, которых нет в Access List (бит/сек. 0 - без ограничений).

- Default Authenticate: Для режимов AP эта настройка определяет, принимать ли подключения от клиентов, которых нет в Access List. Для клиентских режимов - подключаться ли к AP, которых нет в Access List.

- Default Forward: Разрешать ли маршрутизацию клиентам, которых нет в Access List.

- Multicast Helper: Данная опция используется для диагностики проблем широковещательных рассылок. Эффективна только при режимах AP, если клиенты работают в режиме station bridge. Варианты:

а) disabled - отключен. Мультикаст-пакеты отправляются без изменений.

б) full - все MAC-адреса мультикаста изменить на юникаст и отправить в таком виде.

в) default - аналогично "disabled".

Последний раз редактировалось Algon; 23.04.2014 в 00:26.

Сети на базе стандарта 802.11abgn, оборудование Mikrotik, Ubiquiti.

Если хотите получить консультацию в сжатые сроки, стучите в ICQ.