Рейтинг: 4.5/5.0 (1613 проголосовавших)

Рейтинг: 4.5/5.0 (1613 проголосовавших)Категория: Инструкции

Недавно у знакомого возникла проблема с тем, что он приобрел Cisco 871, а в интернете все инструкции даются довольно странным образом, либо в командах опечатки, либо много пропусков. Ещё есть варианты с подключением циски к Билайну по L2TP протоколу. В нашем же случае всё очень просто.

И так, у нас есть сеть провайдера, который выдает нам IP-адрес по DHCP. И этот канал необходимо раздать клиентам в сети. Собственно, для упрощения администрирования адреса компьютеры будут получать со встроенного в циску DHCP.

Я приведу только выполняемые команды, те, что начинаются с восклицательного знака печатать не следует, они выполняют роль комментариев. И ещё, по умолчанию логин и пароль на циске это слова cisco. Так же необходимо заранее узнать у провайдера его DNS-сервера, так как внешний станет не доступен при проблеме со связью или если вдруг произойдёт финансовая блокировка.

По факту сей опус памятка для себя в случае если кто-то из друзей опять возьмут себе данную железку. Эта статья никоим образом не является инструкцией для слепого копирования. Конфигурация сделана под мои вкусы и моё видение мелкой частной сети.

КомментарииВключите JavaScript для комментирования.

Сообщайте нам о замеченных ошибках на: web@orcinus.ru . Все пожелания и советы будут учтены при дальнейшем проектировании сайта. Мы готовы сотрудничать со всеми желающими. Мнение авторов может не совпадать с точкой зрения редакции сайта www.orcinus.ru. В некоторых случаях, мнение автора может не совпадать с мнением автора! Phone: +7-902-924-70-49.

Cisco IOS Software, C870 Software (C870-ADVSECURITYK9-M), Version 12.4(15)T5, RELEASE SOFTWARE (fc4)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2008 by Cisco Systems, Inc.

Compiled Thu 01-May-08 02:31 by prod_rel_team

ROM: System Bootstrap, Version 12.3(8r)YI4, RELEASE SOFTWARE

yourname uptime is 2 hours, 25 minutes

System returned to ROM by power-on

System image file is "flash:c870-advsecurityk9-mz.124-15.T5.bin"

This product contains cryptographic features and is subject to United

States and local country laws governing import, export, transfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

agree to comply with applicable laws and regulations. If you are unable

to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:

http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email to

export@cisco.com .

Cisco 871 (MPC8272) processor (revision 0x300) with 118784K/12288K bytes of memory.

Processor board ID FCZ12269048

MPC8272 CPU Rev: Part Number 0xC, Mask Number 0x10

5 FastEthernet interfaces

128K bytes of non-volatile configuration memory.

24576K bytes of processor board System flash (Intel Strataflash)

Configuration register is 0x2102

Если стереть заводской конфиг могу я его потом восстановить кнопкой Reset?

У циски есть такое понятие, как сервис-контакры SMARTNet. Вот вы его покупаете на определенную железку, регистрируете.

Потом (тьфу-тьфу) железка ломается. Вы начинаете обзвон всех друзей и спрашиваете, на предмет сгоревших модулей к железке. Напихиваете ее сгоревшими модулями и отправляете на склад в Амстердаме. Там ее осматривают местные укурки индусы и присылают вам новую железку.

А ремонтировать сохо-роутер? Господа, в век потребления живем, какой ремонт, о чем вы? ;)

Спасибо за информацию,

по сервис-контракту сейчас получаю предложение. Но, думаю, невыгодно это будет :)

Новую железку мне пришлют? Скорее всего, это будет не новая, а восстановленная на заводе, которую туда отправил кто-то до меня :)

Насчет ремонта: сотовые телефоны, например, чинят, несмотря на век потребления. Да и сохо от cisco стоит $500 - можно и отремонтировать, на мой взгляд.

1) работа-неработа нестабильна. а это означает гимор в диагностике.

2) проблема софтверная или аппратная.

3) много специфичных-заказных компонентов.

4) наличие ПЛИС

вот от сюда и неуверенность в ответе. Те кто уверенно говорят что отремонтируют- просто меняют циску на новую.

Согласен по всем пунктам :)

Однако, при таком количестве проданных устройств, должна была появиться инфраструктура специализирующегося на оборадовании cisco сервиса, даже если само cisco ее не развивает, а предлагает вариант сервисный контракт - замена неисправного на якобы новый :)

Неужели никто не обращался в такие сервисы?

Циска, как простой VPN (pptp) сервер, совместимый с windows-клиентами.

Можно использовать для доступа удаленных клиентов в сеть вашего офиса,

или для связи сетей N офисов между собой в одну виртуальную сеть.

Рассмотрена так же установка канала со стороны FreeBSD.

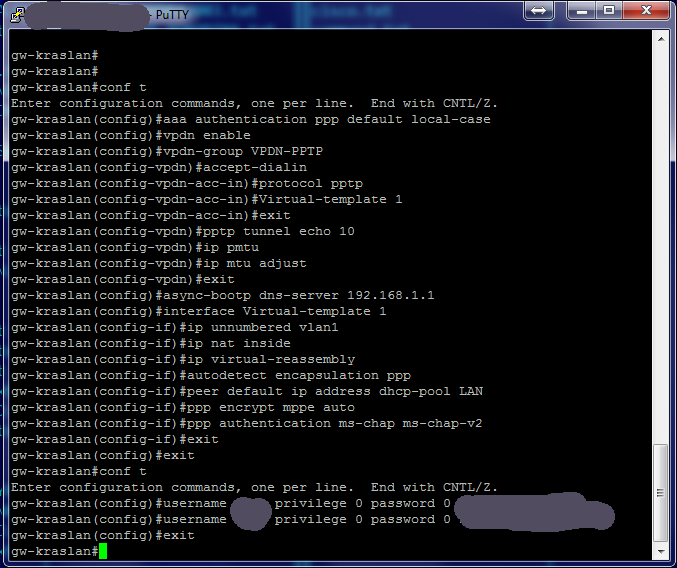

Часть 1. Настройка VPN сервера на cisco.

Используемое оборудование: Cisco 871-SEC-K9 (должно работать и на

других cisco с поддержкой VPN).

Подразумевается, что связь cisco с интернетом вы уже настроили и у вас

"белый" IP во внешнем мире. То есть у циски один интерфейс имеет

внешний IP адрес X.X.X.X а другой интерфейс или Vlan смотрит в

локалку и имеет внутренний IP адрес, в моем примере 192.168.1.1/24

(/24 - это разрядность сети, аналогично 255.255.255.0). К

интерфейсу, смотрящему в интернет,применен Outgoing NAT. Все это можно

настроить с помощью cisco CP или прочитав статьи, лежащие рядом в

разделе cisco

Подключаемся к циске телнетом, или через ssl. далее вводим следующее:

(у меня циска называлась kiev, так как расположена в киевском офисе..)

kiev#conf t (сокращение от configure terminal - войти в режим конфигурирования)

Enter configuration commands, one per line. End with CNTL/Z.

kiev(config)#vpdn enable (включаем vpn)

kiev(config)#vpdn-group TEST (создаем группу vpn с названием)

kiev(config-vpdn)#accept-dialin (разрешаем входящие подключения)

kiev(config-vpdn-acc-in)#protocol pptp (протокол pptp, как раз такой как и в windows vpn)

kiev(config-vpdn-acc-in)#virtual-template 1 (создаем виртуальный интерфейс 1)

kiev(config-vpdn-acc-in)#interface Virtual-Template1 (переходим к редактированию интерфейса)

kiev(config-if)#ip address 172.16.0.1 255.255.255.0 (IP адрес циски в нашей виртуальной сети)

kiev(config-if)#ip mroute-cache (Включает групповую быструю коммутацию IP,

для отладки или для обработки списков

доступа пишите no ip mroute-cache)

kiev(config-if)#peer default ip address pool TESTPOOL (выдавать IP адреса клиентам из пула TESTPOOL)

kiev(config-if)#ppp encrypt mppe auto required (шифрование. Для отладки можно убрать required)

kiev(config-if)#ppp authentication pap (авторизация по pap. Ну не люблю я усложнять)

kiev(config)#ip local pool MIKPOOL 172.16.0.2 172.16.0.10 (Пул IP адресов для клиентов)

kiev(config)#end (выход из режима конфигурирования)

kiev#write (запись конфигурации в startup-config, вбивайте,

когда проверили, что в результате ваших

манипуляций, у бугалтеров не отвалился инет :)

Добавляем пользователей, которые могут подключатся к нам. Дабы они не

могли лазить по циске, выставляем уровень привилегий 0 и выключаем для

уровня 0 команду enable.

kiev#conf t

kiev(config)#privilege exec level 1 enable (переводим команду enable на уровень 1)

kiev(config)#username USER privilege 0 password PASSWORD (повторить для всех пользователей)

kiev(config)#exit (аналог "end")

kiev#wr (сокращение от write)

Часть 2. Клиенты виндовс.

В windows запускаете мастер новых подключений, выбираете "Подключить к

сети на рабочем месте" и далее следуйте инструкциям

Часть 3. Клиенты FreeBSD

Во FreeBSD для подключения pptp используют порт MPD

# cd /usr/ports/net/mpd

# make && make install && make clean

Добавте строчку:

mpd_enable="YES"

Конфигурируем MPD:

Файл /usr/local/etc/mpd/mpd.conf

default:

load cisco-pptp (подгружаем часть конфига, отвечающую за связь с циской)

cisco-pptp: (собственно вот она)

new -i ng0 cisco-pptp pptp (создаем виртуальный интерфейс ng0, тут pptp это название

раздела в /usr/local/etc/mpd/mpd.links)

set iface idle 0 (таймаут = 0)

set iface disable on-demand (не выключать интерфейс)

set bundle authname miktest (miktest это пользователь на циске)

set ipcp ranges 172.16.0.10/32 172.16.0.1/32 (Вначале наш IP, потом IP сервера. В данном

случае я указал их явно, потому как связывал

2 сети, и мне нужно было знать. куда

прописывать маршрут со стороны циски)

set ipcp yes vjcomp (не знаю, что это, но без нее не работает)

set link disable chap pap (выключаем chap, включаем pap)

set link accept pap (разрешаем pap. У этих 2-х строк непонятная для меня логика

и вообще у mpd непонятный конфиг, есть команды yes, no, enable,

disable, accept, deny и непонятно, когда какие использовать :( )

set link deny chap-msv1 (не спрашивайте, почему не set link disable chap-msv1)

set link yes acfcomp protocomp (без этой непонятной штуки тоже не работает)

set bundle disable multilink (выключаем мультилинк, хотя в доках писано, что по

умолчанию он и так выключен)

set bundle enable encryption (Включаем шифрование на этой связке)

set bundle enable crypt-reqd (Если на циске в строке #ppp encrypt mppe auto required

вы убрали required, то закомменьте эту строку, и страшный

хакер задампит сессию 1С вашего главбуха. Это ужасно.)

#set bundle enable compression (сжатие данных, на ваше усмотрение, у меня выключено)

#set ccp yes mppc (протокол сжатия данных, коментить/раскоментить

вместе с предыдущей)

set ccp no mpp-e40

set ccp yes mpp-e128 (протокол шифрования, совместимый с windows клиентами)

set ccp yes mpp-stateless

set iface up-script /usr/local/etc/mpd/office-up.sh (скрипт, добавляющий маршрут

в сеть гл.офиса)

set iface down-script /usr/local/etc/mpd/office-down.sh (скрипт, убирающий маршрут

в сеть гл.офиса)

open iface (Поехали :)

pptp:

set link type pptp (а вот тут pptp это уже указание протокола :)

set pptp peer X.X.X.X (pptp "смотрит" в IP адрес X.X.X.X )

set pptp enable originate (разрешить исходящее соединение)

set pptp disable incoming (запретить входящее)

(список пользователей, так как мы клиент, то всего один)

#!/bin/sh

/sbin/route add -net 192.168.1.0/24 172.16.0.1 (добавляем маршрут в сеть гл.офиса. Не забудьте зайти на

cisco и добавить там статический маршрут в нашу сеть:

kiev(config)#ip route 192.168.2.0 255.255.255.0 172.16.0.10

как добавлять маршруты на cisco, по мере подключения

клиентов я пока не знаю)

файл /usr/local/etc/mpd/office-down.sh (убираем маршрут, если VPN-канал отключился)

#!/bin/sh

/sbin/route del 10.1.5.0

Ну и стартуем хозяйство:

Часть 4. Заметки.

Удачи ребят!

Я так подробно описал, как выключать шифрование потому, что у меня

самого оно не заработало.

Хотя с протоколом mpp-e128 мне удалось связать

windows-->cisco

и

windows-->FreeBSD (MPD)

но

FreeBSD-->cisco

не работает

В логах MPD:

[kiev] rec'd unexpected protocol CCP on link 0, rejecting

Почемуто протокол cpp-e128 на моей циске не дружит с таким на FreeBSD,

или может они обмениваются немного разными управляющими командами, не

знаю У кого заработает, дайте пожалуйста знать на

support@mik.zp.ua. буду благодарен.

Последний раз редактировалось AcckiyGerman 2010-02-19 12:15:15, всего редактировалось 1 раз.

Работа с маршрутизатором Cisco и операционной системой Internetworking Operating System (IOS) — отличный способ поэкспериментировать с сетевыми концепциями и оборудованием с пользой для карьерного роста.

Облачные сервисы IBM

Таким образом можно получить практический опыт использования IOS, установив маршрутизатор Cisco на границе с Internet в тестовой лаборатории или в домашнем офисе. Повышенная гибкость маршрутизатора Cisco (с более детальным управлением, чем устройства Linksys и NETGEAR, обычно используемые дома) полезна, если впоследствии потребуется расширить инфраструктуру, например подключить внутренний брандмауэр Microsoft ISA Server.

Таким образом можно получить практический опыт использования IOS, установив маршрутизатор Cisco на границе с Internet в тестовой лаборатории или в домашнем офисе. Повышенная гибкость маршрутизатора Cisco (с более детальным управлением, чем устройства Linksys и NETGEAR, обычно используемые дома) полезна, если впоследствии потребуется расширить инфраструктуру, например подключить внутренний брандмауэр Microsoft ISA Server.

В данной статье представлены основные этапы установки маршрутизатора Cisco для организации доступа к малой сети через Internet. Предполагается, что читатели обладают необходимыми минимальными знаниями об операционной системе IOS, в том числе о процедуре регистрации и способах сохранения и сброса конфигурации. Важно хорошо понимать принципы организации сетей, в частности преобразования сетевых адресов Network Address Translation (NAT). В статье не описываются способы организации доступа SSH и защиты списков доступа. Желающие могут самостоятельно получить более подробную информацию, если это требуется для дальнейших экспериментов.

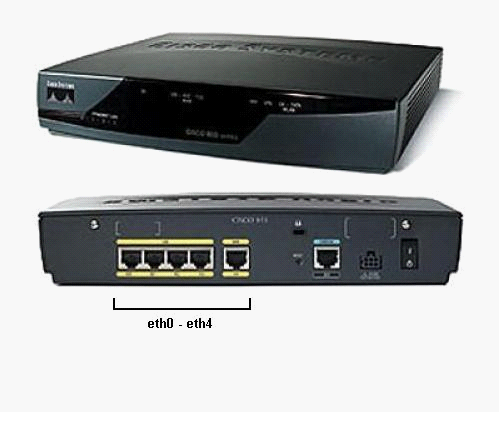

Требуется маршрутизатор Cisco, располагающий, по крайней мере, двумя интерфейсами Ethernet. Модели 806, 836, 851 и 871 удобно применять дома или в малом офисе, они на это и рассчитаны. Модель 851 можно купить в Internet-магазине за несколько сотен долларов. Однако модель 2610 столь же эффективна и, возможно, уже установлена в шкафу для оборудования в офисе, и ее можно попросить на время.

Необходим маршрутизатор с операционной системой IOS 12.2 или более новой. Данная статья написана на примере маршрутизатора Cisco 851W и IOS 12.4, с активным брандмауэром IOS.

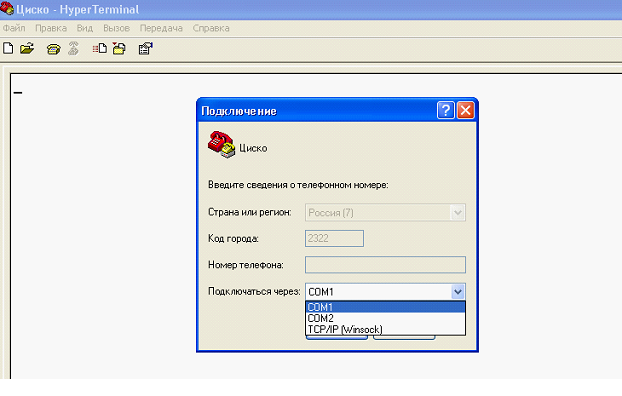

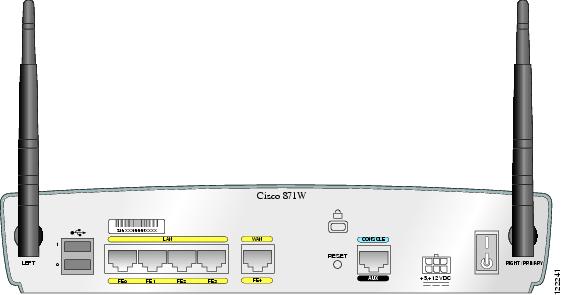

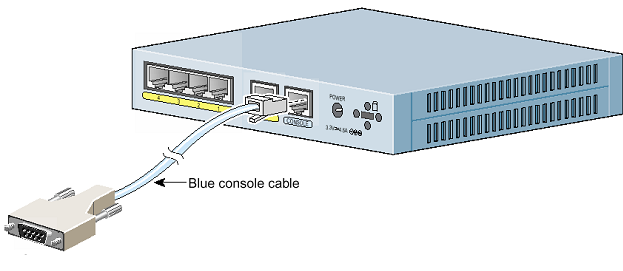

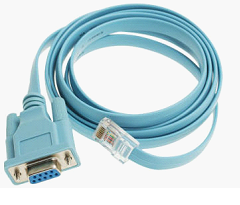

Также необходим кабель консоли Cisco (rollover cable). На одном его конце находится восьмипозиционный, восьмипроводниковый модульный разъем для подключения к маршрутизатору; на другом — последовательный разъем DB-9. В последние годы кабели консоли, поставляемые вместе с оборудованием Cisco, окрашивались в голубой цвет.

Необходим компьютер с последовательным портом DB-9. По опыту, преобразователи между USB и последовательным портом вполне пригодны для такого применения. Кроме того, на компьютере должна быть установлена программа эмуляции терминала. Для Windows XP применялась HyperTerminal компании Hilgraeve, но программа была удалена из Windows Vista. Пользователи Vista могут загрузить HyperTerminal Private Edition 6.3 по адресу www.hilgraeve.com/htpe/download.html. Пользователи Mac OS X могут выполнить поиск ZTerm с помощью Google, а пользователи Linux — поиск с ключевым словом minicom.

Подключение маршрутизатора к компьютеру и запуск программы эмуляции терминала

Подключите маршрутизатор к компьютеру через кабель консоли и запустите программу эмуляции терминала. Параметры порта — 9600,8,N,1. Если нет опыта подключения устройства непосредственно через асинхронное последовательное соединение, полезно попросить о помощи специалиста, имеющего опыт работы с продуктами Cisco.

Начните с команды enable для перехода в привилегированный режим EXEC. Затем введите команду erase startup-config, чтобы получить пустую конфигурацию. Перезапустите маршрутизатор с помощью команды reload. Дайте отрицательный ответ на приглашение IOS войти в диалоговое окно начальной настройки.

Эти шаги могут показаться непонятными тем, кому ранее приходилось работать только с устройствами Cisco, функционирующими в производственной среде. Некоторым администраторам привычнее использовать для настройки оборудования Telnet, а еще лучше SSH. Такой вариант не подходит, если нужно начать с чистой конфигурации, поскольку в этом случае доступ через Telnet или SSH поначалу невозможен.

Идентификация интерфейсов маршрутизатора

Взгляните на заднюю панель маршрутизатора и определите, какие порты Ethernet будут использоваться для каких целей. Один порт будет применяться для подключения к устройству доступа в глобальную сеть WAN, такому как кабельный модем; другой будет подключаться к локальной сети. Если используется устройство 851W, обратите внимание на маркировку: FastEthernet4 — интерфейс WAN, а порты с FastEthernet0 до FastEthernet3 — интерфейсы локальной сети.

Если маркировка на интерфейсах маршрутизатора отсутствует, можно ввести команду

show ip interface brief

из привилегированного режима EXEC, чтобы выяснить имена.

Теперь можно начинать собственно установку. Из привилегированного режима EXEC (если он не активен, введите команду enable) запустите режим настройки терминала с помощью команды

no ip domain lookup

чтобы предотвратить попытки IOS преобразовать имена доменов, введенные с опечатками. Пользователи, уверенные в безошибочности вводимых данных, могут пропустить этот шаг.

Также полезно ввести команду

no logging console

чтобы IOS не выводила сообщения syslog в консоль во время работы. Они очень мешают в процессе ввода данных с клавиатуры.

Теперь все готово, чтобы назначить IP-адрес для интерфейса локальной сети. В модели 851W, на которой основана данная статья, это делается на виртуальном интерфейсе BVI1, соответствующем физическим интерфейсам локальной сети. В других маршрутизаторах, возможно, придется обратиться к физическим интерфейсам. Введите

чтобы перейти в режим конфигурации для этого интерфейса. Команда для модели 851W:

Теперь нужно назначить интерфейсу IP-адрес:

Я использую 192.168.100.1 с маской класса C, поэтому команда выглядит следующим образом:

ip address 192.168.100.1

255.255.255.0

Команда показана на двух строках, но в действительности ее нужно вводить одной строкой. При желании можно использовать представление Classless Inter-Domain Routing (CIDR), тогда команда будет выглядеть следующим образом:

ip address 192.168.100.1/24

Нужно также настроить интерфейс WAN на использование протокола DHCP, чтобы получить для него IP-адрес. Для этого введите

а следом команду

ip address dhcp

затем используйте команду exit для выхода из режима настройки интерфейса.

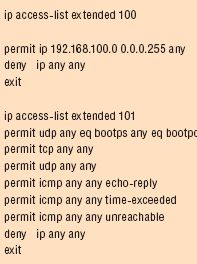

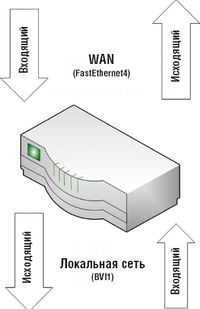

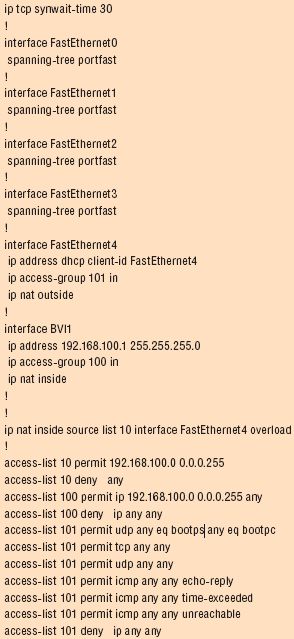

Затем требуется настроить два списка доступа, применяемые к входящим соединениям. Обратите внимание, что в остальной части статьи часто используются термины «входящий» и «исходящий». Как показано на рисунке, «входящим» именуется трафик, поступающий на интерфейс; «исходящим» именуется трафик, покидающий его. В листинге 1 показаны два списка доступа: первый применяется к интерфейсу локальной сети (в данном случае, BVI1), а второй — к интерфейсу WAN (в данном случае FastEthernet4).

Затем требуется настроить два списка доступа, применяемые к входящим соединениям. Обратите внимание, что в остальной части статьи часто используются термины «входящий» и «исходящий». Как показано на рисунке, «входящим» именуется трафик, поступающий на интерфейс; «исходящим» именуется трафик, покидающий его. В листинге 1 показаны два списка доступа: первый применяется к интерфейсу локальной сети (в данном случае, BVI1), а второй — к интерфейсу WAN (в данном случае FastEthernet4).

Список доступа 100 будет применяться к интерфейсу локальной сети. В первой строке назначается список доступа, а маршрутизатор переводится в режим настройки списка доступа. В следующей строке разрешается прохождение в интерфейс любого IP-трафика, соответствующего сети (192.168.100.0/24). Маска подсети может выглядеть странно, но это не опечатка. В списках доступа IOS используются инверсные маски подсети. Их несложно вычислить вручную, вычитая каждый октет обычной маски из 255. Таким образом, маска 255.255.252.0 превращается в 0.0.3.255, 255.252.0.0 превращается в 0.3.255.255 и т. д.

В третьей строке запрещается вход в интерфейс локальной сети любого другого трафика. В конце всех списков доступа неявно содержится deny all, но имеет смысл явно ввести строку deny, чтобы знать, где кончается список доступа, и упростить чтение конфигурации. Последняя строка выводит маршрутизатор из режима настройки списка доступа.

Список доступа 101 будет применяться к интерфейсу WAN. В первой строке назначается список доступа, а маршрутизатор переводится в режим его настройки. В данном примере используется кабельный модем, поэтому в следующей строке трафику DHCP (bootps и bootpc) разрешается вход в интерфейс WAN. Без этой записи интерфейс WAN никогда бы не принял публичный IP-адрес, и доступ в Internet был бы невозможен. Такую же конфигурацию можно использовать в тестовой лаборатории, если установлен DHCP-сервер и администраторы сети не возражают против эксперимента. В третьей и четвертой строках разрешается прохождение в интерфейс WAN любого трафика TCP и UDP из любого источника, направляемого в любое место назначения.

В пятой, шестой и седьмой строках разрешается любой трафик ICMP, который исходит из любого источника; направляется в любое место назначения; является ответом ping, сообщением об истечении времени или недоступности, поступающим в интерфейс WAN. Осторожно выбирайте типы ICMP-трафика, разрешенного в сети, так как протокол ICMP уязвим для различных атак, особенно с отказом в обслуживании (DoS). Однако эти три строки необходимы для применения команд ping и traceroute в целях диагностики. Две последние строки — такие же, как в списке доступа локальной сети.

Настройка базовой проверки TCP/UDP/ICMP

Воспользуйтесь встроенными функциями брандмауэра, если они есть в версии IOS. Брандмауэр IOS не обеспечивает глубокой инспекции на прикладном уровне, как, например, в брандмауэре ISA Server, но задействовать его стоит по двум причинам. Во-первых, дабы убедиться, что трафик, заявленный как TCP, UDP или ICMP, действительно принадлежит протоколам TCP, UDP или ICMP. Во-вторых, проверка позволяет управлять доступом на основе контекста Context-Based Access Control (CBAC). С помощью CBAC операционная система IOS может создавать динамические записи в списке доступа, разрешая прохождение обратного трафика через маршрутизатор. Приведенные выше списки доступа очень общие (например, разрешен весь трафик TCP), поэтому после того, как будет получена работоспособная конфигурация, наверняка потребуется применить более строгие условия, назначить внутренние серверы, доступные из Internet, и т. д. После того как это будет сделано, CBAC обеспечит прохождение обратного трафика через маршрутизатор. Например, при просмотре Amazon.com CBAC динамически помещает записи в исходящий список доступа, применяемый к внешнему (WAN) интерфейсу, чтобы разрешить поступление в маршрутизатор обратного трафика из Amazon.com. Когда соединение разрывается, эти записи автоматически удаляются.

Обязательно установите порог тайм-аута TCP SYN, чтобы предотвратить flood-атаки SYN с отказом в обслуживании:

ip tcp synwait-time 30

Эта команда указывает IOS на необходимость закрыть любой TCP-сеанс, не установленный в течение 30 секунд.

Затем назначьте отдельные правила проверки для ICMP, TCP и UDP:

ip inspect name InspectRule icmp

ip inspect name InspectRule tcp

ip inspect name InspectRule udp

InspectRule можно заменить другим именем.

Применение списков доступа и правил проверки

Примените как списки доступа, так и правила проверки к соответствующим интерфейсам во входящем направлении. Для интерфейса WAN (в данном случае FastEthernet4) нужно сначала войти в режим настройки интерфейса:

Затем примените список доступа:

ip access-group 101 in

Обратите внимание, что используется access-group, а не access-list. Примените правило проверки:

ip inspect InspectRule in

Наконец, выйдите из режима настройки интерфейса:

Введите для интерфейса локальной сети (в данном примере BVI1):

interface BVI1

ip access-group 100 in

ip inspect InspectRule in

exit

Стоит отметить, что правило проверки IP в исходящем направлении можно применить наряду или вместо входящего направления.

Теперь необходимо настроить NAT на преобразование адресов между внутренней сетью 192.168.100.0/24 и общедоступным Internet. Подготовьте список доступа, используемый только для NAT:

ip access-list standard 10

permit 192.168.100.0?0.0.0.255

deny any exit

Как и ранее, первая строка переводит маршрутизатор в режим настройки списка доступа. Обратите внимание, что список доступа — обычный, а не расширенный. С помощью обычных списков доступа разрешается или запрещается только трафик из указанных IP-адресов или сетей. В них нельзя указать место назначения или тип трафика, как в расширенных списках доступа. Во второй строке указывается трафик, который нужно преобразовать. Приведенный выше код разрешает преобразование трафика внутренней локальной сети для Internet. В третьей строке запрещается преобразование любого другого трафика, а в четвертой маршрутизатор выводится из режима настройки списка доступа.

Затем для операционной системы IOS указываются интерфейсы, которые будут участвовать в преобразовании сетевых адресов:

interface BVI1

ip nat inside

exit

interface FastEthernet4

ip nat outside

exit

Эти строки указывают операционной системе, что интерфейс локальной сети, BVI1, будет содержать адреса, которые нужно преобразовать, а интерфейс WAN, FastEthernet4, содержит адреса, в которые будут преобразованы внутренние адреса.

Наконец, вводится собственно инструкция NAT (в одной строке):

ip nat inside source list 10

interface FastEthernet4 overload

Команда указывает IOS, что нужно преобразовать все адреса в списке доступа 10 в адреса, назначенные интерфейсу FastEthernet4. Ключевое слово overload позволяет разделять один публичный адрес между несколькими внутренними частными адресами.

Активизация интерфейсов и отключение STP

Для тестирования конфигурации почти все готово. Но сначала нужно убедиться, что ни один из интерфейсов не находится в закрытом состоянии. Для FastEthernet4 введите:

interface FastEthernet4

no shutdown

exit

Процедуру следует повторить для каждого физического интерфейса маршрутизатора.

На данном этапе можно отключить кабель консоли и подключить компьютер к порту локальной сети на маршрутизаторе с кабелем Ethernet. Затем можно обращаться к маршрутизатору, открывая соединение Telnet (предпочтительно защищенное SSH) с IP-адресом локальной сети маршрутизатора. Однако держите кабель консоли под рукой на случай, если потребуется внести в конфигурацию изменение без доступа через Telnet. Клиент Telnet входит в состав большинства операционных систем.

Иногда полезно отключить протокол STP на внутренних интерфейсах локальной сети, если такая мера предусмотрена в маршрутизаторе. Если планируется организовать сложную сеть коммутаторов, то отключать STP не следует; но в малой сети благодаря отключению STP время соединения внутренних устройств локальной сети с маршрутизатором может сократиться на интервал до 30 секунд. Для каждого интерфейса локальной сети (в данном случае от FastEthernet0 до FastEthernet3), введите

interface FastEthernet0

spanning-tree portfast

exit

Настало время сохранить конфигурацию. Введите команду

copy running-config startup-config

чтобы сохранить выполненные настройки в энергонезависимой памяти и обеспечить восстановление конфигурации после перезапуска маршрутизатора, сбоя электропитания и в других ситуациях.

Следует также ввести команду

для вывода копии только что созданной конфигурации на экран. Конфигурацию можно скопировать и вставить в текстовый редактор для обращений к ней в будущем. Можно также изменить конфигурацию в текстовом редакторе и вставить ее в сеанс терминала, чтобы внести изменения в маршрутизатор. На данном этапе конфигурация должна выглядеть примерно так, как показано в листинге 2. Обратите внимание, что в листинге 2 пропущены многие строки, которые автоматически вставляются или включены по умолчанию. Основа листинга 2 — команды, введенные выше.

Теперь можно подключить кабель Ethernet к WAN-порту маршрутизатора и попытаться подключиться к Internet. Обратите внимание, что в отсутствие DHCP-сервера узлам внутренней локальной сети потребуются статические IP-адреса.

Дальнейшие перспективы беспредельны. Для доступа к маршрутизатору, несомненно, будут назначены имена пользователя и пароли, организован доступ Telnet и/или SSH (если это не сделано ранее), а доступ ограничен определенными IP-адресами. Следует подумать об изменении списков доступа, чтобы запретить доступ к сети компании из частных, немаршрутизируемых диапазонов IP-адресов.

Можно превратить маршрутизатор в DHCP-сервер, организовать VPN-доступ с маршрутизатором в качестве конечной точки, добавить инструкции NAT и записи списка доступа для доступа к Web-серверу внутренней сети из Internet или разместить брандмауэр ISA Server между маршрутизатором и клиентами локальной сети. С течением времени я вносил изменения в свою конфигурацию, и она стала гораздо сложнее описанной в данной статье. Читайте дополнительную документацию (настоятельно рекомендуется серия Cisco Field Manual, опубликованная издательством Cisco Press), задавайте вопросы знакомым специалистам по оборудованию Cisco и экспериментируйте!

Майкл Дрегон(mike@mikerochip.com) — редактор Windows IT Pro и системный инженер в Нью-Йорке. Имеет сертификатыMCDST и MCSE: Messaging

Проблема :Необходимо повысить свою квалификацию в сетевых технологиях в тестовой среде.

Решение :Потренироваться с настройками маршрутизатора Cisco в тестовой лаборатории или дома.

Что нужно :Маршрутизатор Cisco с двумя Ethernet портами, имеющий IOS версии 12.2 или новее, консольный кабель Cisco (кросс-кабель), компьютер с последовательным портом, программа эмуляции терминала, и два кабеля Ethernet.

Подключите маршрутизатор к компьютеру и запустите программу эмуляции терминала.

Идентифицируйте интерфейсы маршрутизатора

Настройте адреса IPю

Составьте списки доступа.

Настройте базовую проверку TCP/UDP/ICMP.

Сегодня рассмотрим начальную настройку Cisco 871. Данная модель является начальной в линейке маршрутизаторов и идеально подходит для небольшого офиса, а также изучения Cisco IOS.

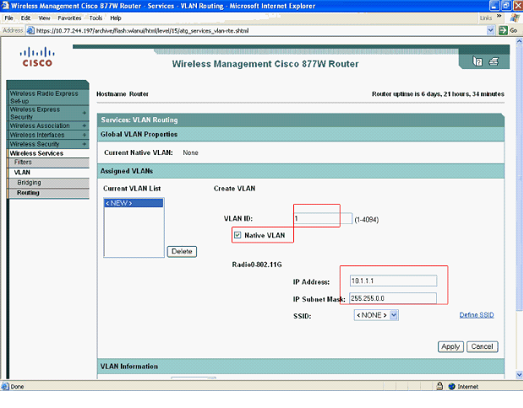

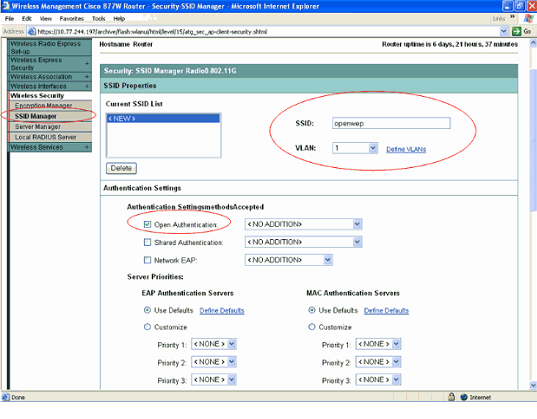

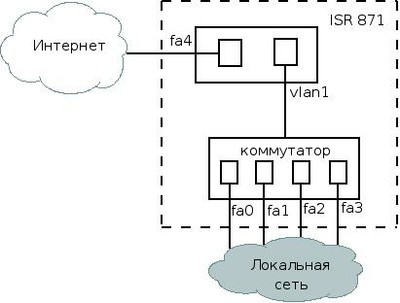

Итак, у нас имеется маршрутизатор Cisco 871 ( в моем случае модель 871w - с Wi-Fi), который требуется настроить для получения доступа к интернету, например, офиса или квартиры. Предположим, что провайдер предоставляет нам фиксированный IP 192.168.2.10, шлюз 192.168.2.1 и днс 8.8.8.8. Самому устройству назначим адрес 192.168.1.1 и настроим NAT. Для начала, ознакомимся с принципиальной схемой данного маршрутизатора, чтобы понимать назначение интерфейсов.

Интерфейс fa0 служит для подключения к сети WAN, встроенный коммутатор с портами fa0-fa3, соответсвенно, в LAN. Собственный адрес маршрутизатора настраивается на Vlan1. Для начальной настройки маршрутизатора понадобится специальный "синий шнур", который подключается к специальному консольному порту (отмечен на устройстве синим цветом).

ПК, с которого производится первичная настройка, должен иметь COM-порт. Подключаем консольный кабель, включаем маршрутизатор и ПК. Запускаем терминальную программу (например подойдёт Putty). Параметры соединения: скорость 9600, биты данных 8, четность Нет, Стоповые биты 1, Управление потоком Нет. Необходимо отметить, что подключение кабеля выполняется ПРИ ВЫКЛЮЧЕННОМ маршрутизаторе, это вам не USB. Подключаемся и нажимаем Enter, пароль по умолчанию cisco. Повышаем уровень доступа, набираем

> enable

Системное приглашение сменится на решетку (диез). Сразу освоим несколько полезных команд:

# conf term - переходим в режим конфигурирования:

# exit - выйти на уровень вверх (тоже самое Ctrl+Z)

# write mem - записать конфигурацию в энергонезависимую память устройства

# aaa new model

# aaa authentication login default local

# username <имя> privilege 15 secret <пароль>

# hostname MyCisco

# domain-name mycisco.local

# crypto key generate rsa modules 1024

# ip ssh version 2

# line vty 0 4

# transport input telnet ssh

# privilege level 15

# int Vlan1

# ip address 192.168.1.1 255.255.255.0

# exit

завершим конфигурирование

# exit

и сохраним настройки

# write mem

# reload

После перезапуска устройства дальнейшие манипуляции будем выполнять по SSH. После запроса имени и пароля, авторизуемся и попадаем сразу в привелигированный режим (#). Далее настроим DNS, шлюз по умолчанию и, собственно, NAT.

настройка DNS# ip domain-lookup

# ip dns server

# ip name-server 192.168.2.1 (провайдерский DNS)

# ip name-server 8.8.8.8 (на всякий случай от Google)

# ip route 0.0.0.0 0.0.0.0 192.168.2.1

теперь настроим NATна внешнем интерфейсе выходящий

# int fa4

# ip nat outside

# exit

на внутреннем входящий

# int Vlan1

# ip nat inside

# exit

NAT не заработает без списка доступа (ACL), добавляем

# ip access-list 1

# permit 192.168.1.0 0.0.0.255

включаем NAT

# ip nat inside source list 1 interface fa4 overload

# exit

# write mem

для внешнего интерфейса всё просто

# conf term

# int fa4

# ip address dhcp

всё, для раздачи адресов клиентам нужно добавить следующее

# ip dhcp pool LAN (LAN - имя пула)

# network 192.168.1.0 255.255.255.0 (сеть из которой будем раздавать)

# dns-server 192.168.2.1 8.8.8.8 (DNS сервера для клиентов)

# default-router 192.168.1.1 (шлюз)

# exit

# ip dhcp excluded-address 192.168.1.1 192.168.1.100 (исключим первые сто адресов из DHCP)

# exit

# write mem

Пробуйте, всё должно получиться. В любом случае, при затруднении всегда можно обратиться к нам .

Cisco 871 — интегрированный маршрутизатор (Integrated Serivce Router, ISR) компании Cisco. Сейчас уже снят с производства, на смену ему пришла модель Cisco 881.

Компания Cisco рассматривает этот маршрутизатор как решение, подходящее для работы в:

На этой странице описывается процедура настройки маршрутизатора Cisco ISR 871.

Содержание [править ] Особенности маршрутизатора

Схематическое изображение маршрутизатора Cisco ISR 871

У маршрутизатора ISR 871 есть встроенный коммутатор на 4 порта (fa0-fa3) и 1 интерфейс 3го уровня (fa4).

Настройки 3го уровня, например, задание IP-адреса, для портов fa0-fa3 применяются к интерфейсу vlan 1. Также возможно создать несколько vlan и назначить их на порты fa0-fa3. Таким образом, на каждом порту может быть свой ip адрес, что дает возможность использовать до 4-х провайдеров Интернет (ISP). В том числе с динамическим переключением между провайдеров и балансировкой нагрузки.

[править ] Пример задачиКлиенты из локальной сети должны получать адреса по DHCP и иметь возможность выходить в Интернет.

Клиенты подключены через интерфейсы fa0-fa3; все клиенты находятся в VLAN 1 ; Интернет-канал подключен на порт fa4.

На маршрутизаторе необходимо настроить:

Навигация по содержимому материала

На данной странице вы узнаете как подключить Wi-Fi маршрутизатор к компьютеру, а также сможете найти инструкцию по настройке на русском языке. Сотрудники нашего информационного портала ежедневно обновляют официальные прошивки для той или иной модели устройства.

Пошаговая настройка роутера Cisco 871W-G-E(A)-K9 для Ростелеком, Билайн и других интернет провайдеров займет у Вас несколько минут и после этого вы сможете наслаждаться всеми достоинствами Wi-Fi точки доступа Циско.

Если вы хотите получить последнюю версию официальной прошивки и инструкцию по подключению VPN или PPPOE и настройка IPTV телевидения для этого устройства на русском языке на ваш Email, то вам следует оставить полный, развернутый отзыв о той или иной модели Вай-Фай устройства.

Чтобы скачать прошивку для Cisco 871W-G-E(A)-K9 вам достаточно внимательно ознакомиться со страницей, на которой вы сейчас находитесь. Не забывайте оставлять свои отзывы (форма для добавления отзывов находится в нижней части страницы). Если вас не затруднит, то вы можете поделиться ссылкой на прошивку со своими друзьями. Также, если вы не нашли ответ на свой вопрос, то вы можете задать его воспользовавшись формой в нижней части сайта.

У нас вы найдете последние версии драйверов для беспроводных устройств. Чтобы скачать новый драйвер, вам необходимо перейти по ссылке «Скачать прошивку», которая расположена чуть ниже.

Российские интернет провайдеры

Украинские интернет провайдеры